Il dibattito sul ransomware in Italia entra in una fase decisiva: due proposte bipartisan puntano a vietare il pagamento dei riscatti, velocizzare le notifiche, potenziare gli strumenti di intelligence e creare supporti operativi, aprendo il confronto su PMI, fondi e educazione digitale.

Indice degli argomenti

Il fenomeno ransomware globale e l’urgenza legislativa italiana

A livello globale, gli attacchi estorsivi, potenziati da un uso sempre più sofisticato dell’intelligenza artificiale, stanno mettendo a dura prova le difese tradizionali di aziende e pubbliche amministrazioni, aumentando in velocità, scala e impatto. La rapidità con cui i criminali informatici riescono a paralizzare intere organizzazioni impone una riflessione strategica non più procrastinabile.

In questo contesto, l’Italia si trova a un bivio cruciale. Il dibattito parlamentare – ed extraparlamentare – avviato con la presentazione di due distinte ma convergenti proposte di legge rappresenta – a parere di chi scrive – un’opportunità unica per dotare il Paese di una legislazione specifica e organica. Questa iniziativa non è solo una risposta a un’emergenza, ma un momento fondamentale per definire la postura di sicurezza nazionale del Paese di fronte alla minaccia cibernetica più insidiosa del nostro tempo.

Per comprendere appieno la portata della sfida che l’Italia è chiamata ad affrontare, è indispensabile inquadrare il fenomeno ransomware nella sua dimensione globale. Le statistiche internazionali non descrivono incidenti isolati, ma dipingono il ritratto di un’industria del cybercrimine altamente organizzata, finanziariamente imponente e tecnologicamente avanzata, capace di operare su scala industriale e di generare profitti miliardari.

Le metriche attuali non lasciano adito a interpretazioni: delineano una crisi sistemica. Secondo il CrowdStrike State of Ransomware Survey 2025, il 76% delle imprese fatica a tenere il passo con la velocità degli attacchi potenziati dall’intelligenza artificiale. La frequenza degli incidenti è impressionante: il 78% delle organizzazioni ha subito almeno un attacco informatico nell’ultimo anno, e fonti come Verizon confermano che il ransomware è coinvolto nel 37% di tutte le violazioni di cybersicurezza. L’impatto finanziario è altrettanto devastante: il costo medio per il solo fermo operativo (downtime) si attesta ad una media di 1,7 milioni di dollari per incidente, mentre le proiezioni di Cybersecurity Ventures stimano che i danni globali raggiungeranno i 57 miliardi di dollari annui nel 2025. Queste cifre non rappresentano mere perdite finanziarie; segnalano una fondamentale asimmetria strategica in cui imprese criminali agili e potenziate dall’IA stanno costantemente superando le posture di difesa statiche della maggior parte delle organizzazioni.

Fonte: https://www.cybersecitalia.it/wp-content/uploads/2025/08/operational_summary_lug2025_CLEAR.pdf

Il circolo vizioso del pagamento del riscatto

Di fronte a questa pressione, la decisione di pagare il riscatto è una trappola tattica mascherata da soluzione. L’evidenza dimostra in modo schiacciante che il pagamento non garantisce il recupero; di fatto, perpetua un circolo vizioso. Con l’83% delle organizzazioni paganti che viene nuovamente bersagliato e l’esfiltrazione dei dati che si verifica nel 93% degli incidenti a prescindere dal pagamento, il riscatto funge meno da chiave di decrittazione e più da quota di abbonamento per future vittimizzazioni.

A ciò si aggiunge il fatto che anche le tutele tecniche come i backup si rivelano fallibili, con il 39% delle vittime incapace di ottenere un ripristino completo dei dati.

La gravità di questo scenario globale impone di esaminare con urgenza la posizione specifica e critica che l’Italia occupa in questa crisi.

L’Italia tra i paesi più colpiti: dati e vulnerabilità del sistema-paese

Sebbene alcuni sondaggi internazionali non forniscano dati specifici per l’Italia, le informazioni ufficiali nazionali dipingono un quadro ancora più preoccupante, posizionando il nostro Paese come uno dei bersagli primari a livello europeo e mondiale.

Le rilevazioni dell’Agenzia per la cybersicurezza nazionale (ACN), citate nella Proposta di Legge N. 2318, sono inequivocabili: a luglio 2024, l’Italia si collocava come il primo Paese nell’Unione Europea e il terzo a livello mondiale per numero di attacchi ransomware subiti. A dicembre dello stesso anno, l’ACN confermava che gli attacchi gestiti dal CSIRT Italia sono in costante ascesa, testimoniando una pressione criminale continua e crescente.

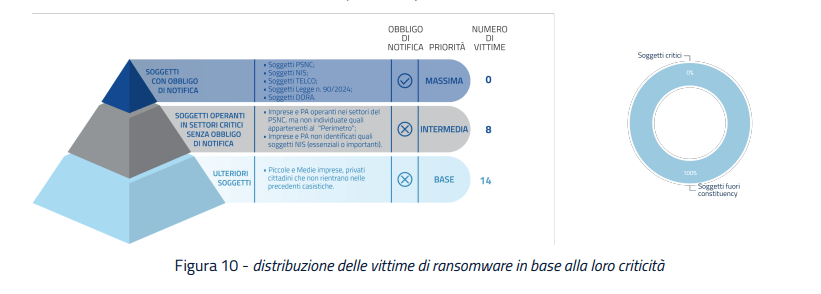

Il profilo delle vittime delinea con precisione le vulnerabilità del nostro sistema-Paese. Gli attacchi si concentrano prevalentemente sul settore privato, con un’alta incidenza nei grandi distretti industriali del Nord Italia. Il settore manifatturiero emerge come il più colpito, seguito da altre realtà del comparto della vendita al dettaglio e dell’industria tecnologica. A rappresentare l’anello debole e la tipologia di vittima principale sono però le piccole imprese, spesso caratterizzate da una limitata cultura della cybersicurezza.

A questa dimensione prettamente economica si aggiunge un livello di minaccia ancora più elevato, che tocca direttamente la sicurezza dello Stato. La Relazione sulla politica dell’informazione per la sicurezza per l’anno 2024 descrive l’uso duale del ransomware: non più solo uno strumento per il profitto di organizzazioni criminali, ma anche un’arma impiegata per finalità di spionaggio, influenza e sabotaggio digitale da parte di attori statuali.

Di fronte a questa palese vulnerabilità sistemica, l’intervento del legislatore non è solo opportuno, ma costituisce un atto dovuto per la salvaguardia dell’interesse nazionale.

Due proposte di legge bipartisan: il consenso trasversale

In risposta a questa crescente pressione, il Parlamento ha visto la presentazione quasi contemporanea di due proposte di legge delega: la N. 2318 (presentata il 24 marzo 2025), d’iniziativa del deputato Mauri, e la N. 2366 (presentata il 22 aprile 2025), d’iniziativa dei deputati Mollicone e altri. Questa convergenza bipartisan testimonia l’esistenza di un consenso trasversale sull’urgenza di legiferare in materia, riconoscendo il ransomware non più come un problema settoriale, ma come una questione di interesse nazionale. Sebbene condividano un nucleo di intenti, i due testi presentano differenze sostanziali nella visione e nell’approccio operativo.

I quattro pilastri comuni delle proposte legislative

Entrambe le proposte convergono su quattro pilastri fondamentali, pensati per rafforzare la capacità di risposta dello Stato di fronte ad attacchi di particolare gravità. La convergenza su questi quattro pilastri indica che il legislatore italiano, trasversalmente agli schieramenti, ha correttamente identificato i meccanismi centrali di una risposta a livello statale: recidere le linee di finanziamento per le infrastrutture critiche, classificare gli attacchi più gravi come minacce alla sicurezza nazionale, abilitare contromisure di intelligence e potenziare l’azione transnazionale delle forze dell’ordine.

Entrambe le proposte introducono un divieto di pagamento del riscatto, ma il suo perimetro di applicazione differisce in modo sottile. Sebbene entrambe coprano i soggetti inclusi nel perimetro di sicurezza nazionale cibernetica (ai sensi del D.L. 105/2019), la PDL 2318 estende esplicitamente tale divieto a una platea più ampia di entità “essenziali e importanti” definite da normative successive (D.Lgs. 138/2024 e L. 90/2024), dimostrando una visione più comprensiva della protezione delle funzioni critiche nazionali. Per entrambi i testi, la deroga è possibile solo tramite determinazione del Presidente del Consiglio dei ministri in caso di “rischio grave e imminente per la sicurezza nazionale”.

Inoltre, viene attribuita al Presidente del Consiglio dei ministri la facoltà di qualificare un attacco ransomware contro i suddetti soggetti come un “pregiudizio per la sicurezza nazionale“. Conseguentemente alla qualificazione di minaccia nazionale, il Presidente del Consiglio può autorizzare l’applicazione di misure di intelligence di contrasto in ambito cibernetico.

Infine, si prevede l’estensione delle garanzie per le attività sotto copertura degli ufficiali di polizia giudiziaria, consentendo loro di operare anche su reti e sistemi informatici localizzati all’estero.

Approcci complementari: struttura operativa vs prevenzione culturale

Le divergenze tra i due testi rivelano approcci complementari alla costruzione della resilienza nazionale. La Proposta di Legge 2318 (Mauri) si distingue per un impianto più strutturale e operativo, mentre la Proposta di Legge 2366 (Mollicone) appare più snella e focalizzata su aspetti specifici.

Le disposizioni uniche della Proposta di Legge 2318 mirano a creare un ecosistema nazionale di risposta. Più precisamente:

- Obbligo di notifica universale: introduce un obbligo di notifica al CSIRT Italia entro sei ore dalla scoperta dell’attacco per qualsivoglia soggetto pubblico e privato. Questa misura è fondamentale per ottenere una mappatura completa e in tempo reale del fenomeno.

- strutture di supporto: Prevede l’istituzione di un “piano di azione” gestito dall’ACN, la creazione di un “nucleo d’intervento nazionale” concepito come “punto di riferimento e contatto unico per la resilienza”, e l’istituzione di un “Fondo nazionale di risposta” per ristorare parzialmente le vittime che rispettano gli obblighi, con il fine esplicito di “disincentivare il pagamento del riscatto”.

D’altra parte, la Proposta di Legge 2366 introduce un elemento distintivo di carattere preventivo e culturale, ovvero prevede il “rafforzamento della collaborazione tra le istituzioni scolastiche” e l’ACN per aumentare la consapevolezza del rischio cibernetico nella popolazione giovanile.

Il nodo critico: proteggere le pmi per spezzare l’economia criminale

La convergenza delle due proposte sul divieto di pagamento solleva una domanda strategica: una norma limitata ai soli soggetti inclusi nel perimetro di sicurezza nazionale è sufficiente per arginare il fenomeno?

L’analisi dei dati nazionali offre una risposta chiara. Come evidenziato dall’ACN, le piccole imprese e il settore manifatturiero sono le vittime principali degli attacchi ransomware in Italia. Queste realtà, che costituiscono la spina dorsale del tessuto produttivo del Paese, sono quasi interamente escluse dal perimetro di sicurezza nazionale e, di conseguenza, dal divieto di pagamento. Lasciare fuori la stragrande maggioranza delle potenziali vittime significa non interrompere il principale flusso di denaro che alimenta l’ecosistema criminale. Pertanto, qualsiasi legislazione che non riesca ad affrontare gli incentivi economici per la stragrande maggioranza delle vittime — le PMI — è destinata a essere un successo tattico nella protezione degli asset statali, ma un fallimento strategico nello smantellare l’economia stessa del ransomware.

In questo senso, la PDL 2318, con il suo obbligo di notifica esteso a “qualsivoglia soggetto pubblico e privato”, rappresenta un passo fondamentale verso un approccio più inclusivo. Sebbene il divieto di pagamento rimanga circoscritto, l’obbligo di segnalazione generalizzato consentirebbe finalmente di avere una visibilità completa del fenomeno, superando il problema delle omesse denunce e creando le basi per strategie di contrasto più efficaci e mirate.

Verso una strategia nazionale integrata: gli elementi essenziali

Una legislazione veramente efficace deve quindi trovare un equilibrio tra l’imposizione di norme severe per gli attori strategici e la creazione di un sistema di supporto concreto per tutte le altre componenti della società.

Per essere strategicamente efficace, a parere di chi scrive, la legge risultante dal dibattito parlamentare dovrà integrare i seguenti elementi cardine, operando una sintesi dei punti di forza di entrambe le proposte:

- l’adozione dell’impianto strutturale e operativo della PDL 2318 — con l’obbligo di notifica universale, il nucleo di intervento nazionale e il fondo di supporto — come architettura portante della strategia nazionale;

- l’integrazione del principio di educazione e consapevolezza della PDL 2366, riconoscendo la formazione come il più fondamentale strumento di prevenzione a lungo termine;

- l’avvio di un serio dibattito sull’estensione del divieto di pagamento o, in alternativa, sull’introduzione di forti disincentivi, per includere un bacino più ampio di imprese, con un’attenzione particolare alle PMI.

Queste misure delineano un percorso normativo essenziale. L’obiettivo ultimo è colmare lo scollamento tra la percezione ottimistica della leadership aziendale e la reale capacità di gestione degli incidenti, garantendo che l’Italia sia in grado di affrontare gli attacchi automatizzati con una difesa che usa a sua volta l’AI, trasformando la gestione del rischio cyber da una spesa reattiva in un investimento strategico per la continuità operativa e la sovranità digitale.

L’approvazione congiunta di una strategia nazionale ben definita non è solo auspicabile, ma imperativa per dotare il Paese degli strumenti legali, operativi ed economici necessari a neutralizzare l’efficacia del modello di business criminale del ransomware.