La sanità è oggi uno dei settori più colpiti dagli attacchi informatici: ransomware, furti di cartelle cliniche e blocchi operativi hanno già provocato interventi cancellati e pubblicazione di dati sensibili.

L’espansione di e-health, cloud e telemedicina allarga la superficie d’attacco e aumenta i costi complessivi degli incidenti. Norme e buone pratiche, in UE e USA, faticano a tradursi in difese efficaci.

Indice degli argomenti

Cybersecurity nella sanità: perché la salute è a rischio

Secondo ENISA (Agenzia per la cybersecurity europea) la sanità, dall’industria farmaceutica agli ospedali, è il settore attaccato con maggiore successo dalla pirateria informatica.

“Nel marzo 2023, una clinica ospedaliera di Barcellona ha subito un attacco informatico, che ha portato alla cancellazione di 150 interventi e di 2000 -3000 visite esterne. Nel febbraio 2021, il Centro Ospedaliero Dax in Francia ha subito un attacco informatico che ne ha bloccato il sistema informatico. Nell’aprile 2024, degli hacker hanno pubblicato 61 GB di dati di pazienti rubati dall’Ospedale Simone Veil di Cannes, in Francia. Un recente attacco informatico nel giugno 2024 ha costretto gli ospedali di Londra a riorganizzare oltre 800 interventi chirurgici programmati e 700 visite ambulatoriali. (…) Dopo che il settore bancario ha migliorato la propria resilienza contro i crimini informatici, gli hacker hanno iniziato a concentrarsi su altri settori. (…) Gli attacchi informatici al settore sanitario rappresentano ormai il 53% del totale, con gli ospedali presi di mira nel 42% dei casi”[1]. Il COVID e l’invasione russa dell’Ucraina e poi quella di Gaza, hanno sospinto gli attacchi con matrice ideologica spesso supportati da entità statali.

La crescita osservata da Microsoft: da 10–20 a 40–60 attacchi al giorno

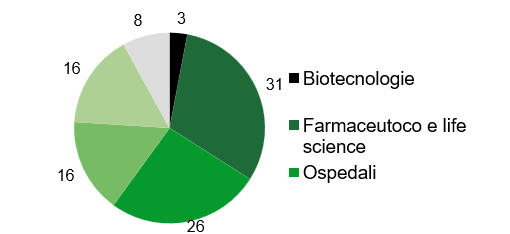

Dal 18 novembre 2022 al 17 febbraio 2023, secondo al rilevazione di Microsoft, si sale da 10-20 attacchi giornalieri di novembre a 40-60 di febbraio. Le organizzazioni oggetto di attenzione criminale vanno dal settore farmaceutico e delle scienze biologiche, agli ospedali, dalle assicurazioni ai servizi sanitari e di assistenza, (figura 1).[2]

Figura 1. Attacchi per tipo di organizzazione della sanità (Microsoft 17/marzo/2023)

Motivi e metodi: ricatto, ideologia, incidenti involontari

La maggior parte degli incidenti (83%) ha motivazione economica, ovvero ricatto-riscatto. Ma ci sono anche motivazioni ideologiche e/o attacchi pilotati da entità statali e un 6% di incidenti “involontari”. La maggioranza delle cartelle cliniche dei pazienti viene rubata da terze parti, non dagli ospedali. Inoltre, la maggior parte degli attacchi ransomware viene perpetrata da gruppi di lingua russa che utilizzano principalmente ingegneria sociale, credenziali rubate e sfruttamento di vulnerabilità pubblicate e non corrette. L’esplicita tolleranza del governo russo nei confronti di questi gruppi crea un ambiente permissivo che consente a questi attacchi di continuare impunemente. Di nuovo, occorre potenziare la collaborazione tra strutture sanitarie e industria per prevenire e contrastare queste attività altamente strutturate[3].

Ransomware e gruppi: perché gli hacker russi si concentrano sulla sanità

Il dark web è pieno di pubblicità che offre ransomware-as-a-service (RaaS), così che anche i criminali informatici alle prime armi, che altrimenti non avrebbero le conoscenze tecniche e l’esperienza per attacchi di pari gravità, possano minacciare ospedali e altre strutture sanitarie.

I gruppi di hacker che prendevano di mira più attivamente il settore sanitario ad aprile 2024 erano LockBit, ALPHV/BlackCat e BianLian, secondo l’Health Sector Cybersecurity Coordination Center (HC3) dell’HHS (Dipartimento della Sanità e Servizi Umani) del Governo Federale.

Il caso Change Healthcare: l’attacco più grande negli USA

Il 21 febbraio 2024, il gruppo ransomware russo ALPHV/BlackCat ha attaccato Change Healthcare, una filiale del gruppo UnitedHealth, che elabora 15 miliardi di transazioni sanitarie all’anno, accedendo ad un terzo delle cartelle cliniche. E’ stato il più grande attacco informatico nella storia del settore sanitario statunitense.

BlackCat, LockBit e la resilienza dei gruppi

L’anno scorso, BlackCat e LockBit hanno sviluppato oltre il 30% del ransomware della sanità nel mondo. LockBit ha rivendicato un attacco informatico al più grande ospedale croato e ha pubblicato dati riservati sui pazienti rubati da un sistema ospedaliero francese. Solo pochi mesi prima di Change Healthcare, l’FBI era entrata nei server di BlackCat, assumendo informazioni sugli strumenti di decrittazione e prendendo il controllo di diversi siti web. L’apparente capacità di BlackCat di riorganizzarsi e violare una delle più grandi entità sanitarie degli Stati Uniti dimostra quanto sia difficile ostacolare questi gruppi a lungo termine.

Collaborazioni e catene di accesso: Iran e gruppi legati alla Russia

Secondo una valutazione dell’FBI, i criminali informatici iraniani ottengono l’accesso alla rete e poi collaborano con gruppi di ransomware, tra cui i gruppi di ransomware legati alla Russia RansomHub e ALPHV, alias BlackCat.

Ascension Health e Black Basta: blocco dei sistemi e violazione dati

Altro attacco importante è stato condotto a maggio 2024, presumibilmente da parte del gruppo di criminali informatici Black Basta presso Ascension Health. L’incidente ha costretto la catena ospedaliera del Missouri a bloccare i sistemi IT, comprese le cartelle cliniche elettroniche, per diverse settimane, e ha provocato una violazione dei dati che ha interessato 5,6 milioni di persone. Black Basta utilizza un’ingegneria sociale a più livelli per indurre i suoi affiliati a spacciarsi per il proprio team di supporto IT al telefono con un sabotaggio metodico, psicologico e orientato al business.

Qilin nel Regno Unito: interruzioni e cancellazioni a Londra

Secondo HC3, il gruppo ransomware Qilin, collegato alla Russia, è stato implicato nel recente attacco ransomware contro un fornitore di servizi diagnostici e di patologia del sangue con sede nel Regno Unito. Questo attacco ha causato notevoli interruzioni nella fornitura di sangue e nell’assistenza ai pazienti di diversi importanti ospedali londinesi, con conseguente cancellazione di interventi chirurgici e procedure di trapianto di organi.

RansomHub “come un’azienda”, Akira e la doppia estorsione

RansomHub opera con la stessa postura di un’azienda legittima, offrendo una piattaforma completa e persino una hotline per i reclami, destinata alle vittime.

Akira è emerso all’inizio del 2023 e si è rapidamente evoluto in un’operazione Ransomware-as-a-Service (RaaS) di alto profilo. Gli autori delle minacce di Akira collaborano con affiliati che si infiltrano e compromettono le aziende prima di avviare la fase di crittografia. Akira prende di mira gli host VMware ESXi e tutte le VM in esecuzione, paralizzando l’infrastruttura IT principale in un unico attacco.

Akira utilizza un modello di doppia estorsione come Qilin: quando il team della vittima tenta di ripristinare i backup, gli aggressori minacceranno di pubblicare i dati rubati a meno che non venga pagato il riscatto.

Phobos, DoppelPaymer, KillNet: casi e genealogie

Il Dipartimento di Giustizia ha annunciato nel novembre 2024 l’avvio di procedimenti penali contro Evgenii Ptitsyn, un cittadino russo, per presunta gestione della vendita, distribuzione e gestione del ransomware Phobos. Il gruppo ransomware ha preso di mira oltre 1.000 enti pubblici e privatiin tutto il mondo, estorcendo riscatti per oltre 16 milioni di dollari. Phobos è accusato di aver hackerato ospedali, scuole e organizzazioni non profit.

Nel settembre 2020, gli hacker hanno colpito la Clinica Universitaria di Düsseldorf utilizzando il ransomware DoppelPaymer. DoppelPaymer è un fork di BitPaymer, e BitPaymer è stato attribuito a Evil Corp, che è stata sanzionata dagli Stati Uniti e ha legami con il governo russo.

Fino all’invasione russa dell’Ucraina, KillNet era noto come un gruppo che effettuava attacchi DDoS su commissione. Ora è più noto per le campagne DDoS lanciate contro i paesi che sostengono l’Ucraina. Il gruppo KillNet gestisce un canale Telegram che consente ai simpatizzanti filo-russi di partecipare volontariamente ad attacchi informatici contro gli interessi occidentali, con 92.000 persone nella sua chat online.

Qilin e il “servizio” a pagamento: margini e sostituzioni tra gruppi

Il Centro per la Sicurezza Cyber del Regno Unito ha individuato il gruppo hacker Qilin russo dietro all’attacco agli ospedali di Londra. Si tratta di un gruppo che sviluppa attacchi “as a service”, ossia per conto di committenti[4]. Uno dei gruppi non più attivi, RamsonHub, ha lasciato spazio a Qilin, che si comporta esattamente come una società tecnologia sul mercato, offrendo i propri servizi trattenendo un margine del 10% rispetto al ricavato complessivo dell’attività di ricatto cyber.[5] Dopo un periodo di rallentamento degli attacchi alla sanità durante la pandemia, dovuto anche alle dichiarazioni “etiche” dei maggiori gruppi di attività criminale, nelle parole del gruppo ALPHV si consentiva agli affiliati di “bloccare ospedali, impianti nucleari, qualunque cosa, ovunque”, per poi decidere di dissolvere la pretesa organizzazione a causa di un conflitto con uno degli affiliati.[6]

Nuovi rischi: e-health, telemedicina e superficie di attacco in espansione

I nuovi hacker fanno leva sulle vulnerabilità dell’infrastruttura digitale:

i) interdipendenze sistemiche impreviste;

ii) debolezze di sicurezza;

iii) eccessiva dipendenza dalle competenze dei fornitori;

iv) impreparazione nella gestione dei fattori umani che impattano sulla sicurezza informatica;

v) incongruenze tra i cicli di vita di diversi strati di software e di apparati HW.

Difesa incompleta e ripristino lento: oltre un mese

Nessuna organizzazione sanitaria, indipendentemente dal suo livello di preparazione in materia di sicurezza informatica, può difendersi completamente da un gruppo di hacker addestrati da stati nazionali che collaborano con sofisticate bande di ransomware. Inoltre il tempo medio di ripristino dei dati e delle relative funzionalità è enorme: oltre un mese. Ehealth e telemedicina portano alla diffusione di apparecchi di monitoraggio a distanza e di misurazione in cloud. Tutte le principali transazioni sono on line: televisite e teleconsulti, prenotazioni, prescrizioni, refertazione etc. L’assistenza sanitaria si svolge in una nuvola di sedi e di dislocazioni, anche virtuali, in cui reti domestiche, reti aziendali, reti ospedaliere, di professionisti e laboratori hanno sempre più punti contatto. La cosiddetta superficie di attacco si amplia e presenta una variegata serie di debolezze rispetto alle potenzialità degli attacchi cyber.

La lista dei costi: non solo riscatto e ripristino

Non dobbiamo limitarci a considerare i costi del ricatto o quelli tecnici della violazione dei sistemi informatici dovuti al blocco del servizio, o al costo del ripristino dei dati e delle funzionalità: la lista dei costi è molto più lunga. Essa comprende:

- Richieste di riscatto

- Dati compromessi

- Risposta e ripristino degli incidenti

- Perdita di affari

- Notifica di violazione

- Tempi di inattività

- Sanzioni per conformità e normative

- Danno alla reputazione

- Spese legali

- Tempo di scoperta

- Perdita di contatti aziendali

- Risposta dei dipendenti.

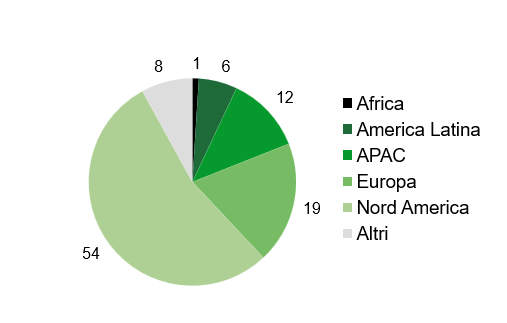

Figura 2. Attacchi Ransomware per regione (settembre2025)

Secondo i dati 2025 più recenti (gennaio – settembre) il numero di attacchi con richiesta di riscatto sanità è salito del 46% rispetto allo spetto periodo dell’anno precedente, con un utilizzo sempre più intenso di AI, mentre il numero complessivo di attacchi rimane costante. Questo significa che la pericolosità degli attacchi cresce, con una distribuzione a livello mondiale che vede gli Stati Uniti sempre primi seguiti a distanza dall’Europa (Figura 2). Ed è preoccupante che a livello mondiale l’area con maggiore incremento sia proprio l’Europa, con il 56% di aumento)[7].

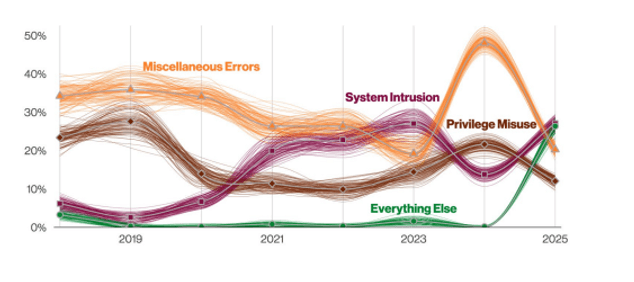

Come si vede anche dalla figura seguente, le altre forme di violazione dei sistemi sanitari (fascia verde) si stanno espandendo, in ragione dell’allargamento della superficie di attacco.

Figura 3. Violazione dei sistemi sanitari: andamento delle principali forme nel tempo[8]

Nuovi costi: riscatto, sanzioni e impatto dei data breach

Per incentivare la vittima a pagare il riscatto le richieste sono calibrate in modo da essere sostenibili, con un intervallo compreso tra lo 0,5% e il 55 del fatturato, a seconda del settore e della dimensione[9].

Sanzioni e contenziosi: Equifax ed Episource

Le sanzioni regolamentari e amministrative sono strettamente legate alle spese legali e all’impatto della violazione, espresso in termini di numero dei soggetti i cui dati sono stati violati, trafugati o compromessi. I dati per gli Stati Uniti sono eloquenti. La violazione dei dati di Equifax, annunciata nel 2017, ha riguardato 147 milioni di persone, le cui informazioni personali sono state trafugate dai data base dell’azienda finanziaria. Bene, le riparazioni che sono state concordate dall’azienda con La Federal Trade Commission e con il Consumer Financial Protection Bureau per non aver protetto adeguatamente i dati dei propri clienti ammontano a 575 milioni di dollari, e potenzialmente fino a 700 milioni di dollari per rimborsare le vittime. Con una finestra temporale aperta fino al 2024. La protezione del consumatore in America è assai più consistente rispetto all’Italia e in generale all’Europa. Nell’ambito della sanità la violazione dei dati di Episource, società di profilazione dei clienti per assicurazioni e ospedali e dottori, ha riguardato 5,4 milioni di persone negli Stati Uniti, nel periodo tra il 27 gennaio 2025 e il 6 febbraio. I dati violati erano relativi ai nomi, indirizzi, numeri di telefono, e-mail, numeri della sicurezza sociale date di nascita, dettagli sulle assicurazioni mediche e sulle prestazioni Medicare e Medicaid e sulle informazioni sanitarie protette (diagnosi, trattamenti, test e risultati). L’episodio è indicativo del fatto che per aggiungere ai dati sanitari può essere conveniente passare per fornitori di servizi, come nel caso di Episource, e di qui giungere ai dati protetti[10].

IBM e l’AI: attacco e difesa, con costi in crescita

Se la media del costo delle effrazione in generale è stimata da IBM a 4,44 milioni nel 2024, nella sanità sale al doppio[11]. Secondo IBM, l’intelligenza artificiale interviene sia sul lato degli attaccanti sia su quello delle difese: il tempo di composizione di email per phishing scenderebbe, con il ricorso ad AI, da ore a minuti. AI renderebbe anche più efficace la protezione dagli attacchi: con una riduzione del costo delle effrazioni a livello globale del 9% (ma non negli Stati Uniti, dove infatti il costo medio salirebbe dal 2023 al 2024 raggiungendo la cifra più alta mai registrata, di 10,22 milioni di dollari più del doppio della media mondiale). Quest’ultimo dato mette in discussione l’ottimismo rispetto all’efficacia del ricorso ad AI in fase difensiva: il maggior costo di un attacco guidato da AI è di 200.000 dollari, con un aumento del numero delle informazioni personali identificabili (+65%) e di manomissioni/furti della proprietà intellettuale (+40%).

Dalle norme alle buone pratiche: Europa e Stati Uniti a confronto

Il piano d’azione europeo deciso all’inizio del 2024 intende costruire un Centro di supporto centrale per ospedali e servizi sanitari dedicato alla sicurezza cyber, facendo perno su ENISA.

Il piano europeo e il ruolo di ENISA

La parte più interessante del Piano sta nella volontà di accrescere la collaborazione tra le strutture sanitarie e il Centro e tra questo e l’industria della cybersecurity, in modo da ricevere assistenza e formazione e scambiare esperienze sugli attacchi ricevuti, distribuendole all’interno della rete europea[12]. Anche l’iniziativa europea sullo spazio dei dati sanitari sicuro e interoperabile rientra tra le priorità della sicurezza nella sanità. Non sembra, però, che ENISA abbia l’autorevolezza e le risorse per svolgere in modo efficace questi nuovi compiti. Di nuovo, occorre potenziare la collaborazione tra strutture sanitarie e industria[13]. Anche perché in Europa la tutela del consumatore attraverso class action è assai meno efficace che negli Stati Uniti.[14]

Il quadro USA: iniziative, strumenti e governance

Negli Stati Uniti ci sono diverse iniziative legislative per potenziare i controlli e le sanzioni delle strutture sanitarie che non si allineano alle prescrizioni di sicurezza. Il Piano Strategico delle aziende del settore sanitario (oltre 400 operatori) parte dalla constatazione che il paziente viene raggiunto da nuovi strumenti di assistenza, monitoraggio e trattamento veicolati digitalmente, anche da nuovi operatori non tradizionali. Si tratta della trasformazione digitale della sanità, che aumenta la superficie di attacco cyber[15]. L’analisi offerta dal Piano è completa, coprendo gli aspetti tecnologici e organizzativi. Lascia l’implementazione delle linee guida ad una triade di strumenti, che sembrano muoversi con una larga autonomia e sacrso coordinamento dei diversi soggetti: le singole organizzazioni, l’industria e la politica del governo. Quest’ultima sembra limitata alla promozione di partnership pubblico-privato. Si conferma, nel documento dell’associazione delle imprese della sanità americana, pur nella lucida analisi delle tendenze in atto, una reticenza a conferire poteri di indirizzo stringenti al governo.

Una lista di strumenti USA: HICP, telehealth e HIPAA

Ecco una prima breve lista degli strumenti di intervento negli Stati Uniti:

· Health Industry Cybersecurity Practices (HICP) emanate dal Dipartimento della Salute nel 2023;

· HIC-STAT Guide (Securing Telehealth and Telemedicine), che raccomanda l’allineamento delle pratiche di medici e pazienti e dei sistemi di telemedicina al Framework emanato dal Centro nazionale per gli Standard (NIST);

· HIPAA Rules, che sono lo strumento più importante sul piano regolatorio.

OCR e audit: controlli inadeguati e carenza di risorse

Il rafforzamento dei controlli sulla sicurezza cyber del sistema sanitario passa, infatti, attraverso la normativa che riguarda la portabilità e la responsabilità delle assicurazioni (HIPAA), che emana le regole sulla privacy, sulla notifica delle effrazioni e sulla sicurezza. Dll’audit recente condotto dal Dipartimento della salute, il sistema dei controlli e delle sanzioni sul rispetto di queste regole, affidato all’Ufficio per i diritti civili (OCR), risulta inadeguato. OCR ha svolto in modo insufficientemente approfondito ed esteso le verifiche, tanto che sono state presentate diverse proposte di legge bipartisan per migliorare l’applicazione delle buone pratiche e migliorare i controlli sulla loro applicazione. Tra le ragioni della scarsa efficacia dei controlli dell’OCR, vi è, come sempre, la mancanza di fondi risultato dell’indebolimento dei controlli federali, tema trumpiano, ma in realtà maturato prima di Trump: a causa della mancanza di risorse finanziarie e di personale, l’OCR non ha effettuato alcun audit nel 2022, nonostante un aumento del 17% dei reclami HIPAA e un aumento del 107% delle violazioni dei dati di grandi dimensioni dal 2018 al 2022. Risorse inadeguate compromettono la capacità dell’OCR di perseguire piani di azioni correttive o sanzioni per ogni entità con carenze HIPAA, inducendola a concentrarsi su violazioni di grandi dimensioni o falle sistemiche.

Dalla reazione alla prevenzione: lo strumento OMS per la maturità cyber

La mancanza di audit significa che molte organizzazioni sanitarie per la mancata implementazione delle misure di sicurezza non vengono sanzionate se non dopo il verificarsi degli attacchi. L’Organizzazione Mondiale della Sanità (WHO) ha pubblicato uno strumento per la valutazione dello stato di maturità e per il rafforzamento dei sistemi informativi digitali nella sanità. Il documento si pone come uno strumento di autovalutazione, da offrire alle organizzazioni della sanità, che, come abbiamo visto sono tra le più esposte al rischio cyber.[16] E’ uno strumento importante, che ridurrebbe il gap tra arretratezza reale e obiettivi di sicurezza a portata di ciascuna organizzazione, consentendo un risk assessment a costi contenuti. E’ uno strumento che ha il merito della semplicità, che andrebbe diffuso, addestrando il personale delle organizzazioni sanitarie al suo utilizzo. Deve diventare uno strumento di uso quotidiano dando l’enfasi necessaria a questi temi, assumendo risorse giovani se ancora dovessero mancare le competenze sulla sicurezza cyber.

Note

[1]) Artur Olesch, ENISA warns of “hacktivism” targeting healthcare and authorities, ICT&Health, Tue 2 July 2024.

[2]) Office of Information Security, KillNet’s Targeting of the Health and Public Health Sector (December 2022 – March 2023), HC3 Analyst Note April 5, 2023 TLP:CLEAR Report: 202304051200.

[3]) Christian Luidold, Christoph Jungbauer, Cybersecurity policy framework requirements for the establishment of highly interoperable and interconnected health data spaces, Frontiers in Medicine, 9 May 2024,

[4]) Dev Kundaliya, Russian hackers behind London hospitals cyberattack The attack has forced hospitals to postpone or relocate elective surgeries, The Channel Co. Computing, 6 June 2024.

[5]) Anna Ribeiro, CPR data reports 32% rise this year, as global healthcare sector faces surge in cyberattacks, Industrial Cyber, September 17, 2024.

[6]) Check Point, The State of Cyber Security 2025, 2025.

[7]) Global Cyber Threats September 2025: Attack Volumes Ease Slightly, but GenAI Risks Intensify as Ransomware Surges 46%, Check Point, October 9, 2025.

[8]) Veirzon Business, 2025 Data BreachI. Investigations Report, 2025.

[9]) Emily Miller, The True Cost of a Security Breach, BytLift, December 4, 2025.

[10]) Alessandro Mascellino, Over 5.4 Million Affected in Healthcare Data Breach at Episource, Infosecurity Magazine, 16 July 2025.

[11]) Doug Bonderud, Ransomware on the rise: Healthcare industry attack trends 2024, IBM

[12]) La Comunicazione al Parlamento della Commissione insiste sulla prevenzione, indagine, risposta, recupero e detrrrenza che il piano deva sviluppare a livello europeo: European Commission, Communication from the Commission to the European Parliament, the Council, the European Economic and Social Committee and the Committee of the Regions, Bruxelles 15.1.2025.

[13]) Christian Luidold, Christoph Jungbauer, Cybersecurity policy framework requirements for the establishment of highly interoperable and interconnected health data spaces, Frontiers in Medicine, 9 May 2024,

[14]) Office of Information Security, KillNet’s Targeting of the Health and Public Health Sector (December 2022 – March 2023), HC3 Analyst Note April 5, 2023 TLP:CLEAR Report: 202304051200.

[15]) Health Sector Coordination Council. Cybersecurity Working Group, Health Industry Cybersecurity – Strategic Plan (2024–2029), February 2024.

[16]) Cybersecurity and privacy maturity assessment and strengthening for digital health information

systems, Copenhagen: WHO Regional Office for Europe, 2025.