La trasformazione digitale del “Sistema Paese” Italia deve necessariamente essere accompagnata da una profonda ristrutturazione della sovranità nazionale, della resilienza industriale e della macchina burocratica statale.

Migrare da un modello di funzionamento “cartaceo”, “fisico” verso un mondo “virtuale”, “etereo”, nel quale i confini sono labili e le distanze sempre più impalpabili, richiede un forte cambiamento nel modo nel quale la sicurezza è percepita, implementata, governata e monitorata.

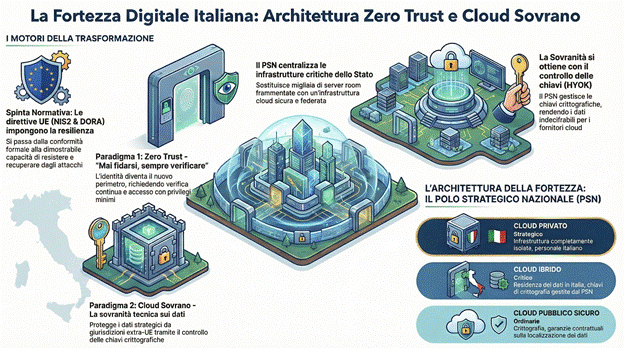

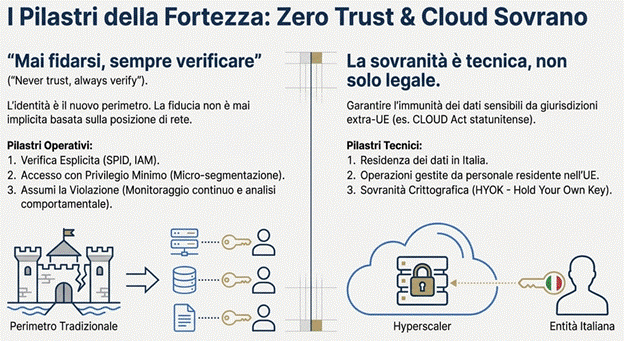

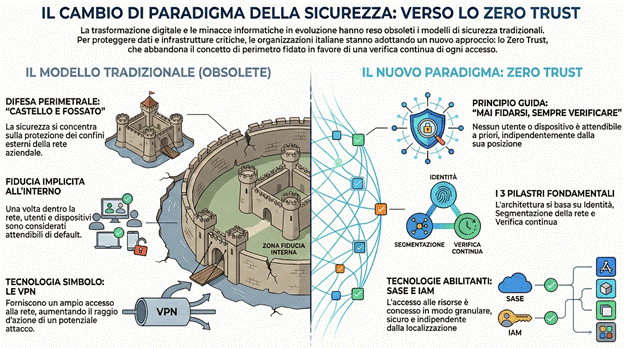

In un contesto geopolitico caratterizzato da instabilità e crescenti minacce cibernetiche, le organizzazioni pubbliche e private italiane devono abbandonare i modelli di protezione perimetrale tradizionali in favore di architetture Zero Trust (ZTA) e strategie di Cloud Sovrano.

Tale cambio di paradigma è reso ancora più necessario da un quadro normativo sempre più articolato e stringente, nel quale la direttiva NIS2 ed il regolamento DORA (Digital Operational Resilience Act) non solo impongono la conformità formale ma richiedono anche una dimostrabile capacità di resistenza e recupero operativo.

Indice degli argomenti

Il contesto normativo

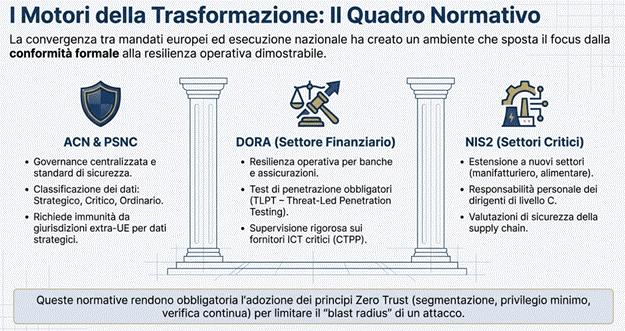

L’accelerazione nell’adozione del cloud e nella trasformazione della sicurezza in Italia è il risultato diretto di un framework legislativo stratificato, progettato per imporre la resilienza lungo l’intera catena di approvvigionamento.

La convergenza tra principi derivanti dalla normativa comunitaria e la loro declinazione a livello nazionale ha creato un ambiente di compliance che agisce come driver primario per l’innovazione tecnica, costringendo le organizzazioni a ripensare le proprie architetture dalle fondamenta.

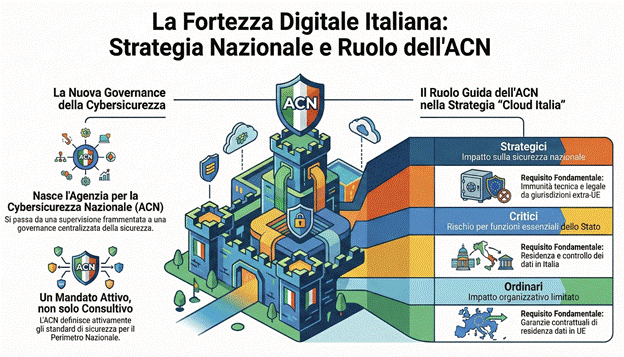

La Strategia Nazionale di Cybersicurezza e il Ruolo dell’ACN

L’istituzione dell’Agenzia per la Cybersicurezza Nazionale (ACN) ha segnato, invero, un punto di svolta permettendo di passare da una supervisione frammentata a una governance centralizzata, grazie anche ad un mandato che trascende il semplice ruolo consultivo, definendo attivamente gli standard di sicurezza per il Perimetro di Sicurezza Nazionale Cibernetica (PSNC).

L’Agenzia, ad esempio, è stata determinante nella definizione della strategia “Cloud Italia”, che classifica i dati in tre livelli di sensibilità (Strategico, Critico e Ordinario) dettando i requisiti architetturali per gli ambienti di hosting e costruendo il fondamento del modello di cloud sovrano italiano.

I dati “Strategici”, la cui compromissione potrebbe impattare la sicurezza nazionale, richiedono immunità da giurisdizioni extra-UE (come il CLOUD Act statunitense), necessitando di misure tecniche avanzate come la gestione esterna delle chiavi di crittografia (HYOK – Hold Your Own Key) e operazioni condotte esclusivamente da personale residente nell’UE.

Tale pressione normativa ha costretto gli hyperscaler d’oltreoceano (Microsoft, Google, Oracle) ad adattare le proprie architetture per il mercato italiano, portando alla creazione di regioni “sovrane” gestite in partnership con entità locali come Leonardo e TIM

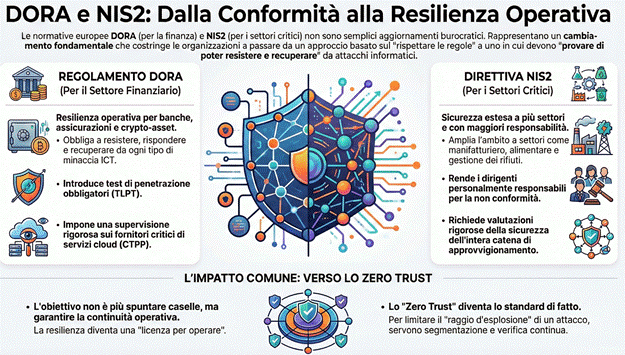

DORA e NIS2: dalla conformità alla resilienza operativa

Per il settore privato, in particolare per la finanza e le infrastrutture critiche, il Digital Operational Resilience Act (DORA) e la direttiva NIS2 hanno spostato l’attenzione dalla semplice spunta di caselle alla dimostrazione della recuperabilità dei servizi.

| DORA (Settore Finanziario): | NIS2 (Settori Critici): |

| A differenza delle normative precedenti focalizzate sulle riserve di capitale, il DORA impone alle entità finanziarie (banche, assicurazioni, fornitori di cripto-asset) e ai loro fornitori critici di servizi ICT (CTPP) di resistere, rispondere e recuperare da tutti i tipi di interruzioni e minacce legate all’ICT. Introduce test di penetrazione obbligatori guidati dalle minacce (TLPT – Threat-Led Penetration Testing) e impone una rigorosa supervisione sul rischio di concentrazione nel cloud. | Ampliando l’ambito della direttiva NIS originale, la NIS2 include settori come la gestione dei rifiuti, la produzione alimentare e il manifatturiero. Impone la responsabilità personale dei dirigenti di livello C per la non conformità e richiede valutazioni rigorose della sicurezza della supply chain. |

Il risultato di tali normative è stato soprattutto l’aver reso obbligatoria l’adozione dei principi Zero Trust secondo un approccio che potremmo definire “bottom-up” (ossia dal “basso verso l’alto”).

Il requisito di limitare il “raggio dell’esplosione” (blast radius) di un attacco e garantire la continuità operativa implica, infatti, la segmentazione della rete, l’accesso a privilegi minimi e la verifica continua, che rappresentano i tasselli cardine dello Zero Trust.

Il Cambio di Paradigma verso lo Zero Trust

La transizione verso lo Zero Trust in Italia è caratterizzata dall’abbandono delle architetture incentrate sulle VPN a favore del Secure Access Service Edge (SASE) e dei proxy identity-aware.

Tale migrazione è guidata dalla necessità di proteggere la forza lavoro ibrida e la proprietà intellettuale in ambienti manifatturieri altamente distribuiti, rendendo operativo il motto “never trust, always verify” (“mai fidarsi, sempre verificare”) attraverso i seguenti principi fondamentali:

- L’Identità come nuovo perimetro: sfruttando lo SPID (Sistema Pubblico di Identità Digitale) nel settore pubblico e robusti sistemi IAM (Identity and Access Management) nel privato.

- Micro-segmentazione: prevenzione dei movimenti laterali all’interno delle reti IT e OT.

- Monitoraggio Continuo: Analisi in tempo reale del comportamento degli utenti e dello stato di salute dei dispositivi prima di concedere l’accesso alle risorse.

La trasformazione del settore pubblico: l’architettura “Cloud Italia”

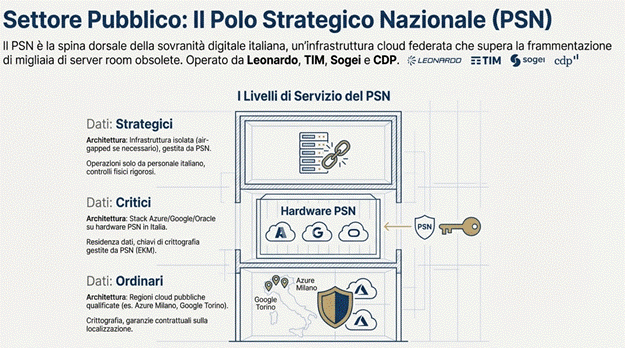

La Pubblica Amministrazione (PA) italiana sta attraversando la più significativa revisione infrastrutturale della sua storia grazie all’implementazione del Polo Strategico Nazionale, ossia del “quartier generale” informatico della PA, nel quale confluiranno, a regime, tutti i servizi digitali pubblici.

Polo Strategico Nazionale (PSN): La fortezza dei dati

Il PSN non è un semplice data center, ma un’infrastruttura cloud federata che è stata progettata da Leonardo, TIM, Sogei e CDP per ospitare gli asset più critici del Paese.

Livelli Architetturali ed Erogazione dei Servizi

Il PSN opera su un modello ibrido che bilancia l’innovazione degli hyperscaler pubblici con la sicurezza dei cloud governativi on-premise, all’interno del quale le amministrazioni possono scegliere tra diverse modalità di fruizione in base alla classificazione dei loro dati:

| Livello di Servizio | Classe Dati Target | Descrizione Architetturale | Controlli di Sicurezza Chiave |

| Cloud Privato | Strategico | Infrastruttura completamente isolata, di proprietà e gestita da PSN (Sogei/Leonardo). Disconnessa dalla rete pubblica ove necessario. | Ambienti air-gapped, operazioni condotte esclusivamente da personale italiano, controlli fisici rigorosi. |

| Cloud Ibrido | Critico | Stack tecnologico Azure/Google/Oracle in esecuzione su hardware PSN in Italia (modelli Cloud@Customer). | Residenza dei dati in Italia, chiavi di crittografia gestite da PSN, personale di supporto locale. |

| Cloud Pubblico Sicuro | Ordinario | Regioni cloud pubbliche qualificate (es. Azure Milano, Google Torino) con controlli avanzati. | Crittografia a riposo/in transito, garanzie contrattuali sulla localizzazione del trattamento dei dati. |

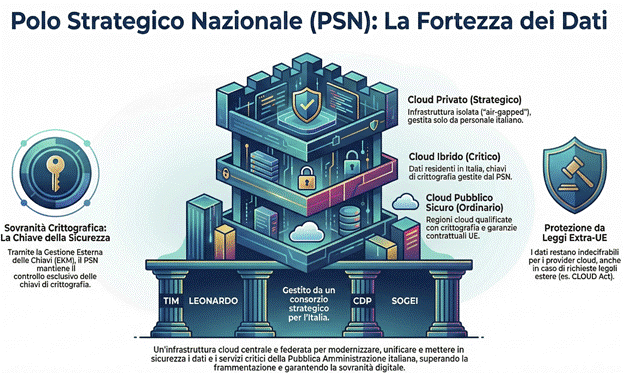

Sovranità Crittografica e Gestione Esterna delle Chiavi (EKM)

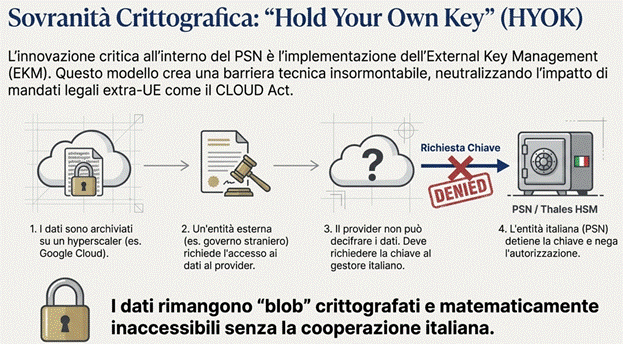

Un’innovazione critica all’interno del PSN è l’implementazione dell’External Key Management (EKM), secondo la quale, per i carichi di lavoro “Critici” e “Strategici” ospitati su hyperscaler (es. Google Cloud o Microsoft Azure), le chiavi di crittografia sono generate e custodite direttamente dal PSN, spesso tramite moduli di sicurezza hardware Thales, anziché essere gestite dal fornitore cloud.

L’obiettivo di fondo di quello che è conosciuto come il modello “Hold Your Own Key” (HYOK, in Italiano “Custodisci la tua chiave”) garantisce che, anche qualora un governo straniero dovesse richiedere i dati al fornitore cloud tramite ordinanza, il provider non sarebbe in grado di decifrarli senza la cooperazione del PSN.

Si tratta, come è di tutta evidenza, di una risposta infrastrutturale alle preoccupazioni di sovranità sollevate dal CLOUD Act statunitense, creando una barriera tecnica insormontabile per l’accesso non autorizzato.

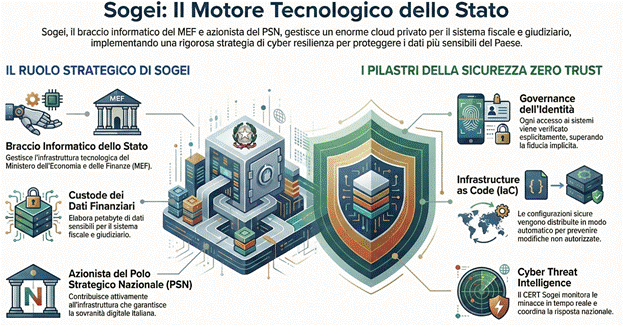

Sogei: Il Motore tecnologico dello stato

Sogei (Società Generale d’Informatica) svolge un duplice ruolo strategico: è azionista del PSN e braccio informatico del Ministero dell’Economia e delle Finanze (MEF). La sua infrastruttura crea di fatto un massiccio “cloud privato” per il sistema fiscale e giudiziario, elaborando petabyte di dati finanziari sensibili.

Implementazione Zero Trust in Sogei

Sogei ha adottato una rigorosa strategia di cyber resilienza dettagliata nei suoi piani industriali 2023-2025 e 2024-2026.

- Governance dell’Identità: Sogei gestisce l’infrastruttura tecnica per l’Agenzia delle Entrate e altri enti critici. L’accesso a questi sistemi è governato da politiche Zero Trust in cui l’identità dell’utente viene continuamente validata rispetto a baseline comportamentali. Ogni richiesta di accesso è soggetta a verifica esplicita, superando il concetto di fiducia implicita basata sulla posizione di rete.

- Infrastructure as Code (IaC): Per gestire la complessità del suo ambiente ibrido e garantire la conformità normativa, Sogei utilizza l’IaC per distribuire configurazioni sicure in modo automatico. Questo approccio previene il “drift” (modifiche non autorizzate alla configurazione) e assicura che ogni nuovo carico di lavoro erediti la postura di sicurezza mandatoria fin dalla nascita.

- Cyber Threat Intelligence: Il CERT Sogei funge da sistema nervoso centrale, monitorando le minacce contro l’amministrazione finanziaria. Utilizza analisi avanzate per rilevare anomalie in tempo reale, condividendo intelligence con il CSIRT nazionale presso l’ACN e garantendo una risposta coordinata agli incidenti.

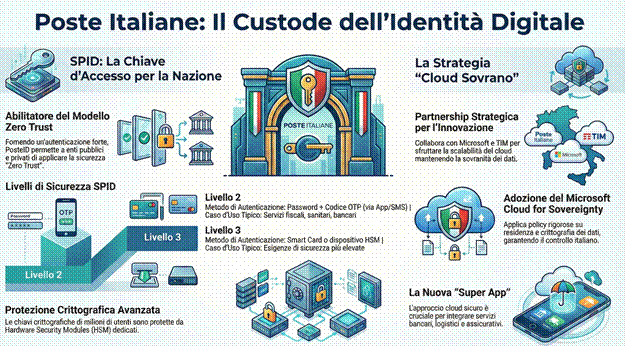

Poste Italiane: il custode dell’identità

Poste Italiane funge da ponte tra il mondo pubblico e quello privato. In qualità di principale fornitore di identità SPID, gestisce le chiavi digitali per milioni di cittadini. Il suo piano “2024 Sustain & Innovate” evidenzia una massiccia migrazione verso un modello cloud ibrido mantenendo i più alti standard di sicurezza per i dati di identità.

SPID e Autenticazione Forte

PosteID rappresenta un esempio pratico di abilitatore Zero Trust per l’intera nazione. Fornendo credenziali SPID di Livello 1, 2 e 3, Poste consente ad altri fornitori di servizi pubblici e privati di implementare un’autenticazione forte senza dover gestire internamente lo stack di identità.

- Livello 2 (MFA): Utilizza OTP generati via app o SMS, essenziale per accedere a cartelle cliniche, servizi fiscali o bancari.

- Livello 3 (Smart Card/HSM): Utilizza certificati crittografici per le esigenze di sicurezza più elevate.

L’infrastruttura di backend di Poste si affida a Hardware Security Modules (HSM) per proteggere le chiavi crittografiche di milioni di utenti, garantendo che le identità digitali non possano essere clonate o sottratte in massa.

Migrazione al Cloud e “Cloud Sovrano”

Poste ha stretto una partnership strategica con Microsoft e TIM per sfruttare la scalabilità del cloud aderendo al contempo ai requisiti di sovranità. Ciò implica l’utilizzo del framework Microsoft Cloud for Sovereignty, che consente a Poste di utilizzare le capacità di AI e analisi di Azure applicando policy rigorose sulla residenza dei dati e sulla crittografia. Questa partnership è cruciale per la nuova “Super App” di Poste, che integra servizi logistici, bancari e assicurativi in un’unica interfaccia, richiedendo una vista unificata e sicura del cliente basata su un approccio data-driven.

Servizi finanziari: costruire fortezze nel cloud

Il settore bancario e assicurativo italiano è all’avanguardia nell’adozione di architetture conformi al DORA. La necessità di elaborare transazioni in tempo reale difendendosi al contempo da ransomware sofisticati e attacchi state-sponsored ha spinto a profondi investimenti nella sicurezza guidata dall’IA e nelle regioni cloud sovrane.

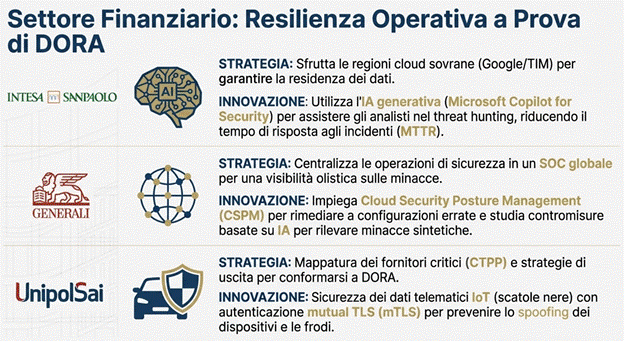

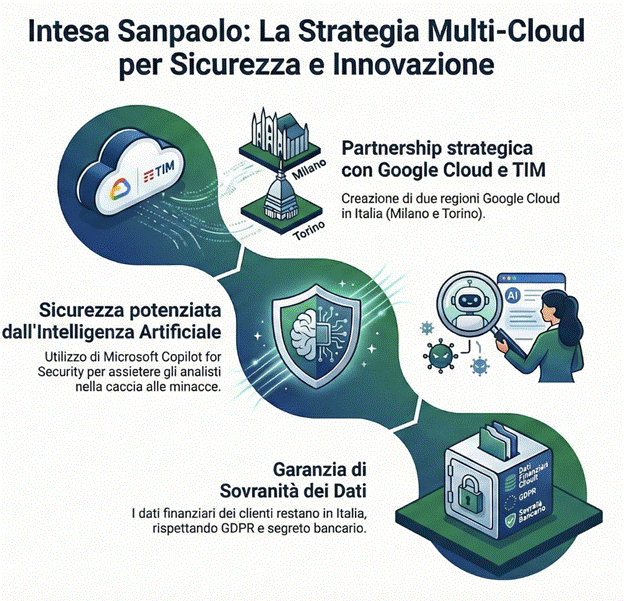

Intesa Sanpaolo: la strategia Multi-Cloud

Intesa Sanpaolo, il più grande gruppo bancario italiano, ha eseguito una svolta strategica verso il cloud per accelerare la digitalizzazione e ridurre i costi operativi. Un elemento chiave di questa strategia è stato l’accordo con Google Cloud e TIM per stabilire due regioni Google Cloud in Italia (Milano e Torino).

Zero Trust e Integrazione dell’IA

La postura di sicurezza di Intesa si basa pesantemente sull’analisi avanzata e sull’automazione.

- Microsoft Sentinel & Copilot for Security: Intesa utilizza Microsoft Sentinel come SIEM (Security Information and Event Management) cloud-native. La banca è tra i primi utilizzatori di Copilot for Security, impiegando l’IA generativa per assistere gli analisti nella caccia alle minacce. L’IA aiuta a tradurre query in linguaggio naturale nel complesso linguaggio Kusto Query Language (KQL), permettendo anche agli analisti junior di eseguire compiti complessi di threat hunting e riducendo significativamente il Mean Time to Response (MTTR).

- Sovranità dei Dati: Utilizzando le regioni Google Cloud italiane, Intesa garantisce che i dati finanziari dei clienti rimangano all’interno dei confini nazionali, rispettando le leggi sul segreto bancario e il GDPR, pur continuando a sfruttare le capacità di IA e analisi dei dati di Google.

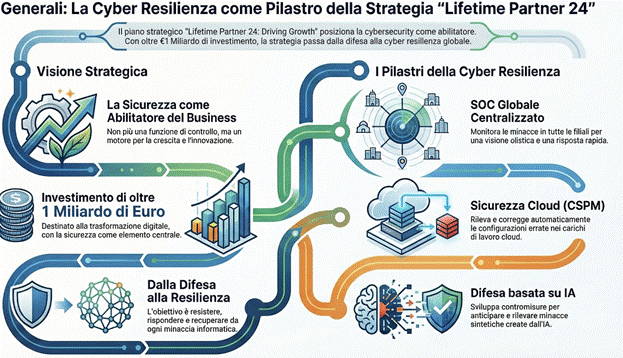

Gruppo Generali: il pilastro di sicurezza di “Lifetime Partner 24”

Generali, uno dei maggiori assicuratori europei, integra la cybersecurity direttamente nel suo piano strategico “Lifetime Partner 24: Driving Growth”. Con un investimento di oltre 1 miliardo di euro nella trasformazione digitale, la sicurezza è considerata un abilitatore fondamentale del business, non solo una funzione di controllo.

Framework di Cyber Resilienza

L’approccio di Generali si sposta dalla semplice difesa alla resilienza.

- Evoluzione del Security Operations Center (SOC): Generali ha centralizzato le sue operazioni di sicurezza, assumendo esperti per presidiare un SOC globale che monitora le minacce attraverso tutte le sussidiarie. Questa centralizzazione consente una rapida correlazione dei vettori di attacco che potrebbero colpire simultaneamente diverse unità nazionali, offrendo una visibilità olistica.

- Cloud Security Posture Management (CSPM): Mentre Generali migra i carichi di lavoro nel cloud, impiega strumenti di CSPM per rilevare e rimediare automaticamente alle configurazioni errate (es. bucket di storage aperti), che rappresentano una delle cause principali delle violazioni cloud.

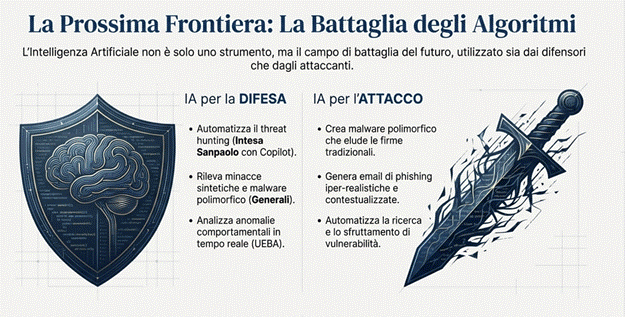

- Difesa basata su IA: Generali ricerca attivamente l’uso dell’IA generativa da parte degli attaccanti (es. creazione di malware polimorfico) e sviluppa contromisure utilizzando modelli di IA simili per rilevare minacce sintetiche, anticipando le mosse degli avversari.

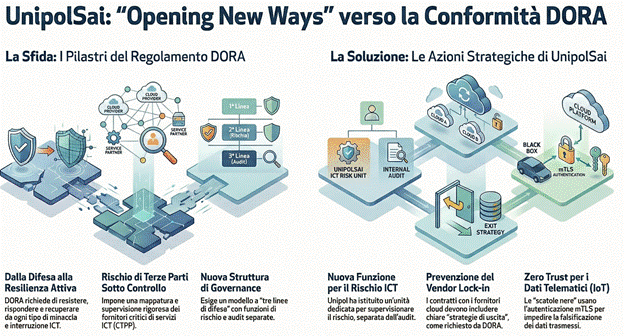

UnipolSai: “Opening New Ways” verso la conformità DORA

Il piano strategico di UnipolSai, “Opening New Ways”, enfatizza la modernizzazione delle piattaforme assicurative core. La fusione di UnipolSai in Unipol Gruppo ha snellito la governance, permettendo un approccio unificato al rischio ICT.

- Preparazione DORA: Unipol ha istituito una funzione dedicata per supervisionare il rischio ICT, separata dalla funzione di audit, per conformarsi al modello delle “tre linee di difesa” del DORA. Ciò comporta la mappatura di tutti i fornitori critici di terze parti (CTPP) e la garanzia che i contratti cloud includano “strategie di uscita” chiare per prevenire il vendor lock-in, un requisito chiave del regolamento.

- Sicurezza dei Dati Telematici: Come leader nell’assicurazione auto con scatola nera (tramite UnipolTech), Unipol gestisce enormi quantità di dati IoT provenienti dai veicoli. La messa in sicurezza di questa pipeline di ingestione richiede un approccio Zero Trust in cui ogni dispositivo (black box) deve autenticarsi tramite mutual TLS (mTLS) prima di trasmettere dati, garantendo che dispositivi spoofati non possano iniettare telemetria falsa per frodi assicurative.

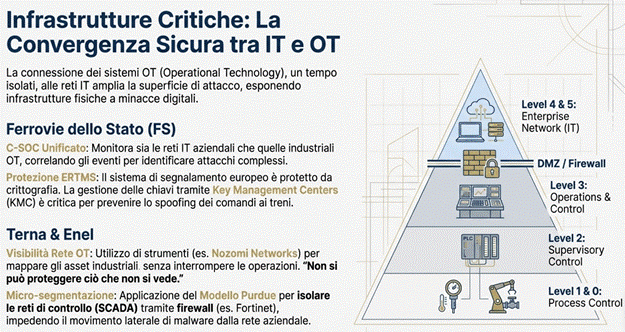

Infrastrutture Critiche: La Sfida della Convergenza IT/OT

Per gli operatori di infrastrutture critiche come ferrovie e reti elettriche, la sfida principale è la convergenza IT/OT. I sistemi di Operational Technology (OT), un tempo air-gapped (fisicamente isolati), sono ora connessi alle reti IT per consentire la manutenzione predittiva e il controllo remoto. Questo amplia significativamente la superficie di attacco, esponendo infrastrutture fisiche a minacce digitali.

Ferrovie dello Stato (FS) Italiane: sicurezza sui binari

FS Italiane gestisce migliaia di chilometri di rete ferroviaria e sistemi di segnalamento critici. Il loro Piano Industriale alloca risorse significative alla digitalizzazione di questa infrastruttura, necessitando di una protezione robusta contro il sabotaggio.

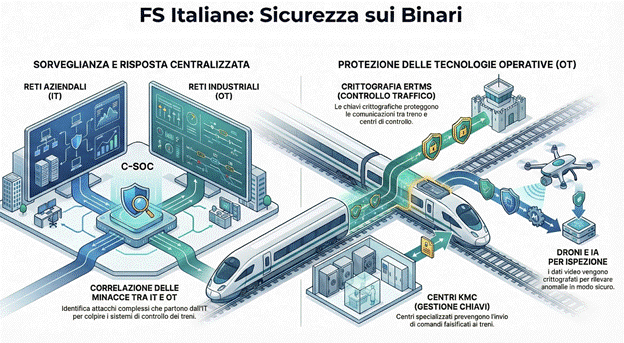

Il C-SOC e la Sicurezza ERTMS

- Cyber Security Operations Center (C-SOC): FS ha stabilito un C-SOC dedicato che monitora sia gli ambienti IT aziendali che quelli industriali OT. Questa struttura agisce come un centro di fusione, correlando i dati delle reti amministrative con gli allarmi provenienti dalla rete di segnalamento ferroviario, permettendo di identificare attacchi complessi che potrebbero iniziare con un’e-mail di phishing per poi muoversi lateralmente verso i sistemi di controllo treni.

- Protezione ERTMS: L’European Rail Traffic Management System (ERTMS) è lo standard per il controllo dei treni. Poiché l’ERTMS si basa sulla comunicazione wireless (GSM-R) tra treni e apparecchiature di terra, è vulnerabile a jamming e spoofing. FS impiega chiavi crittografiche per autenticare i messaggi tra l’unità di bordo del treno (OBU) e il Radio Block Centre (RBC). La gestione di queste chiavi è critica; una compromissione potrebbe permettere a un attaccante di inviare falsi limiti di velocità a un treno. FS utilizza Key Management Centers (KMC) specializzati per ruotare e distribuire queste chiavi in modo sicuro, garantendo l’integrità dei comandi di marcia.

- Droni e IA: RFI (Rete Ferroviaria Italiana) utilizza droni equipaggiati con computer vision basata su IA per ispezionare i binari. Il feed dati da questi droni è crittografato e analizzato nel cloud per rilevare anomalie (es. personale non autorizzato sui binari), richiedendo una catena di custodia sicura per le prove video.

Terna ed Enel: resilienza della rete elettrica

Nel contesto delle infrastrutture critiche italiane, Terna (rete di trasmissione nazionale) ed Enel affrontano il rischio di “ricatto del servizio”—attacchi ransomware che minacciano di interrompere la generazione o la distribuzione di energia.

- Visibilità OT: Aziende come Enel utilizzano strumenti di Nozomi Networks (azienda fondata in Italia) per ottenere visibilità nelle loro reti OT. Questi strumenti utilizzano il monitoraggio passivo (deep packet inspection) per mappare gli asset industriali senza interrompere le operazioni. Questa visibilità è il primo passo in un modello Zero Trust: non si può proteggere ciò che non si vede.

- Segmentazione della Rete: Per conformarsi alla NIS2, le utility stanno segmentando aggressivamente le loro reti (utilizzando il Modello Purdue), posizionando firewall (es. Fortinet, Palo Alto) tra la rete aziendale e la rete SCADA. Questo impedisce che un’infezione malware partita da un PC delle risorse umane possa propagarsi fino a causare un blackout.

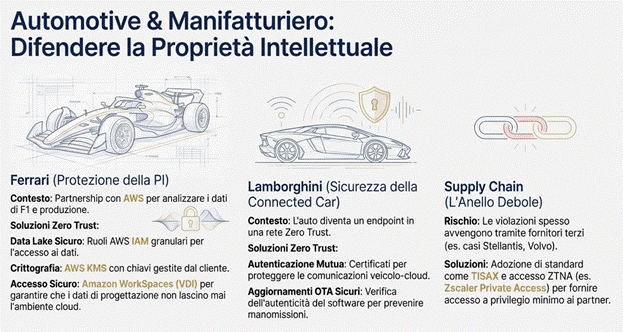

Automotive e manifatturiero: proteggere la PI nella Smart Factory

Il settore manifatturiero italiano, in particolare il comparto automobilistico di lusso della “Motor Valley”, è un obiettivo primario per lo spionaggio industriale e il ransomware. La transizione verso l'”Industria 4.0″ significa che le fabbriche sono piene di sensori IoT connessi, creando nuove vulnerabilità.

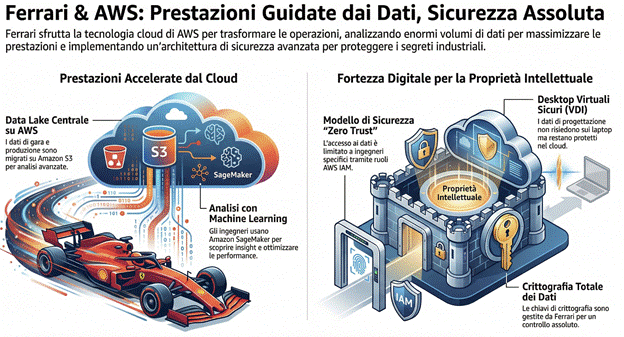

Ferrari: prestazioni guidate dai dati e sicurezza

Ferrari ha stretto una partnership con AWS per trasformare le sue operazioni manifatturiere e di gara. L’enorme volume di dati generati dalle auto di F1 e dai prototipi stradali richiede un approccio cloud-native per l’analisi e la simulazione.

Il “Cloud Journey” e la Protezione della Proprietà Intellettuale

- Data Lake su AWS: Ferrari ha migrato i suoi dati di produzione in un data lake basato su Amazon S3. Ciò consente agli ingegneri di analizzare le metriche delle prestazioni utilizzando Amazon SageMaker per l’apprendimento automatico.

- Sicurezza della Pipeline: Per proteggere questa Proprietà Intellettuale (PI) altamente sensibile, Ferrari impiega un rigoroso modello Zero Trust per l’accesso. I ruoli AWS Identity and Access Management (IAM) sono utilizzati per garantire che solo ingegneri specifici possano accedere a dataset specifici. I dati sono crittografati a riposo utilizzando AWS KMS (Key Management Service) con chiavi gestite dal cliente (Customer Managed Keys), assicurando che neanche il cloud provider possa accedere ai dati grezzi.

- Virtual Desktop Infrastructure (VDI): Ferrari utilizza Amazon WorkSpaces per fornire desktop remoti sicuri a collaboratori e ingegneri a livello globale. Questo assicura che nessun dato di progettazione risieda mai sul laptop fisico dell’utente; vengono trasmessi solo i pixel, mentre i dati rimangono nell’enclave cloud sicura, protetti da esfiltrazione.

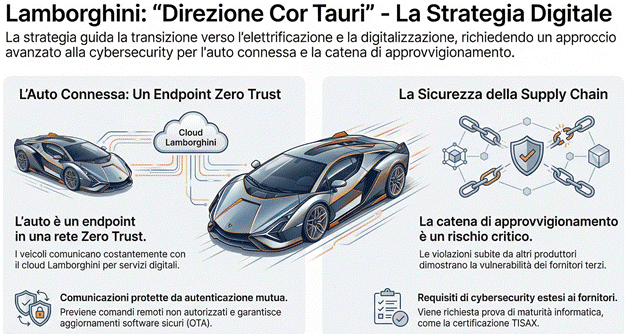

Lamborghini: “Direzione Cor Tauri” e digitalizzazione

La strategia di Automobili Lamborghini, “Direzione Cor Tauri”, si concentra sull’elettrificazione e sulla digitalizzazione. Questo comporta l’ecosistema della “Connected Car”, dove i veicoli comunicano costantemente con il cloud di Lamborghini.

- Sicurezza dell’Auto Connessa: Similmente all’ecosistema mobile, il veicolo diventa un endpoint in una rete Zero Trust. Le comunicazioni tra l’auto (es. la Urus SE ibrida) e il backend sono protette tramite certificati di autenticazione mutua. Questo impedisce comandi remoti non autorizzati (es. sblocco delle portiere) e assicura che gli aggiornamenti software (OTA – Over The Air) siano autentici e non manomessi.

- Rischi della Supply Chain: La catena di approvvigionamento automobilistica è vasta. Come evidenziato dai casi di violazione presso Stellantis e Volvo (dove fornitori terzi sono stati compromessi), la sicurezza dei partner è critica. Lamborghini e i suoi pari stanno applicando requisiti stile NIS2 ai loro fornitori, richiedendo prove di maturità cybersecurity (es. certificazione TISAX) prima di integrarli nelle loro catene di fornitura digitali.

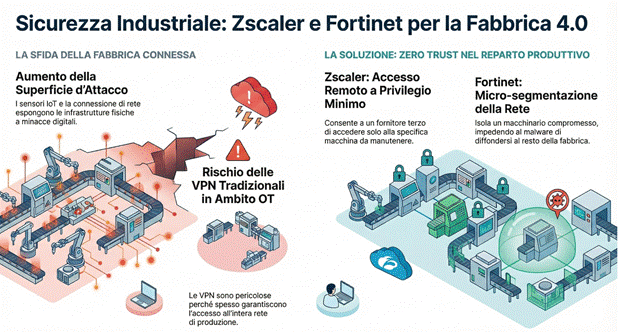

Sicurezza industriale: il ruolo di Zscaler e Fortinet nel manifatturiero

Produttori italiani come Brembo e Quadrifoglio Group stanno adottando soluzioni per mettere in sicurezza il piano di fabbrica senza ostacolare la produzione.

- Accesso Remoto Sicuro OT: Le VPN tradizionali sono pericolose per l’OT perché spesso garantiscono l’accesso all’intera rete. I produttori stanno passando a soluzioni come Zscaler Private Access (ZPA) o Claroty Secure Remote Access. Questi strumenti permettono ai fornitori terzi (es. un tecnico Siemens) di accedere solo alla specifica macchina che devono manutenere, non all’intera rete. Questo accesso a “privilegio minimo” è la definizione di Zero Trust nell’ambiente OT.

- Segmentazione: Le soluzioni Fortinet sono ampiamente utilizzate per creare “micro-segmenti” all’interno della fabbrica. Se un braccio robotico viene compromesso, le policy del firewall impediscono al malware di saltare al controller della linea di assemblaggio adiacente.

Approfondimento tecnico: architettare Zero Trust e sovranità

Questa sezione sintetizza i meccanismi tecnici osservati attraverso i casi studio, delineando come i principi teorici vengono tradotti in configurazioni operative.

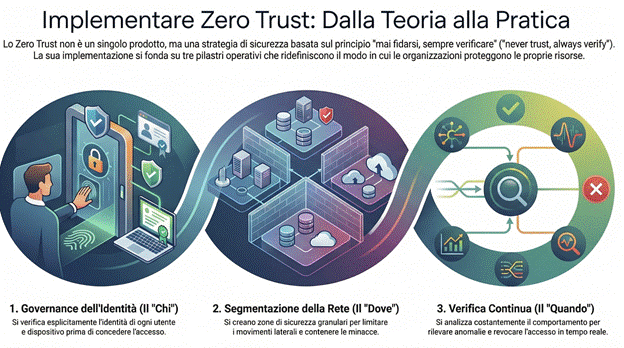

Implementare Zero Trust: dalla teoria alla pratica

Lo Zero Trust, che non deve essere considerato come un prodotto ma come una strategia, nel contesto italiano viene implementato attraverso tre pilastri fondamentali:

- Governance dell’Identità (Il “Chi”):

Pubblico: Utilizzo di SPID Livello 2/3 per i cittadini e CIE (Carta d’Identità Elettronica) per i dipendenti pubblici.

Privato: Adozione di Azure Active Directory (ora Microsoft Entra ID) con policy di Accesso Condizionale. Ad esempio, un dipendente bancario può accedere al terminale SWIFT solo se si trova su un dispositivo gestito (Intune), è fisicamente in ufficio (geolocalizzazione) e supera l’autenticazione biometrica.

- Segmentazione della rete (Il “Dove”):

Micro-segmentazione: Utilizzo del software-defined networking (SDN) per creare zone di sicurezza granulari. In un ospedale (in risposta alla NIS2), la macchina per la risonanza magnetica si trova in una VLAN diversa rispetto al server di posta elettronica. Il traffico tra di esse è bloccato di default, impedendo la propagazione di ransomware.

SASE (Secure Access Service Edge): Instradamento del traffico attraverso uno stack di sicurezza cloud (come Zscaler o Netskope) per ispezionarlo alla ricerca di malware e perdita di dati sensibili (DLP), indipendentemente da dove si trovi l’utente (casa, ufficio, aeroporto).

- Verifica continua (Il “Quando”):

Analisi Comportamentale: Utilizzo dell’IA (come Darktrace o Microsoft Sentinel) per stabilire una baseline di comportamento normale. Se un utente che normalmente scarica 10MB di dati al giorno inizia improvvisamente a scaricare 5GB, l’accesso viene revocato automaticamente in tempo reale, prevenendo l’esfiltrazione dei dati.

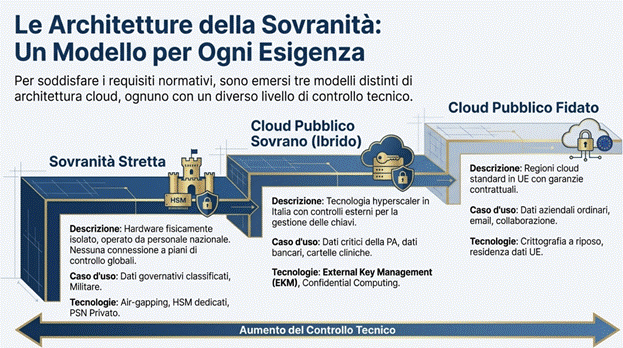

Architetture cloud sovrane

Per soddisfare i requisiti italiani ed europei, sono emersi tre modelli distinti di architettura cloud, ognuno adatto a specifiche esigenze di classificazione dei dati:

| Architettura | Descrizione | Caso d’Uso Tipico | Tecnologie Chiave |

| Sovranità Stretta (PSN Privato) | Hardware fisicamente isolato, operato esclusivamente da personale nazionale. Nessuna connessione ai piani di controllo del cloud pubblico globale. | Dati Governativi Classificati, Militare, Sicurezza Nazionale. | Air-gapping, Hardware Security Modules (HSM) dedicati. |

| Cloud Pubblico Sovrano (Ibridi) | Tecnologia cloud pubblica (Azure/Google/Oracle) in esecuzione in Italia con controlli esterni. | Dati PA Critici, Bancario, Cartelle Cliniche. | External Key Management (EKM), Confidential Computing (Intel SGX/AMD SEV). |

| Cloud Pubblico Fidato | Regioni cloud pubbliche standard all’interno dell’UE (es. Regione Milano) con garanzie contrattuali. | Dati Aziendali Ordinari, Email, Collaborazione. | Crittografia a riposo, addendum contrattuali GDPR, residenza dati UE. |

L’External Key Management (EKM) rappresenta il fulcro tecnico della sovranità in quanto, separando la serratura (la crittografia) dalla chiave (la gestione delle chiavi), consente alle organizzazioni italiane utilizzare la tecnologia statunitense senza cedere il controllo ultimo sui dati.

Se un ente straniero ordinasse a Google di consegnare i dati, verrebbero consegnati solo “blob” crittografati inintelligibili perché senza la chiave detenuta dal PSN o da Thales, i dati sono matematicamente inaccessibili.

Conclusioni e prospettive strategiche

Il panorama della cybersecurity italiana è maturato da una posizione reattiva a un approccio proattivo, regolamentato e architetturale:

La strategia “Cloud Italia” e il PSN hanno stabilito un punto di riferimento per il settore pubblico, creando un’infrastruttura centralizzata e difendibile che sostituisce la frammentazione caotica del passato.

Nel settore privato, la convergenza di DORA e NIS2 sta forzando un cambiamento culturale epocale. La sicurezza non è più un costo IT, ma una licenza per operare. L’adozione dello Zero Trust sta accelerando, guidata non solo dalle esigenze di sicurezza ma dai requisiti aziendali di supportare il lavoro remoto, la migrazione al cloud e l’integrazione sicura della supply chain.

Provando a sintetizzare il quadro che emerge dall’analisi sopra riportata, è possibile individuare i seguenti 4 concetti chiave:

- La sovranità è tecnica, non solo legale: Si ottiene attraverso il possesso fisico delle chiavi di crittografia, personale di supporto locale e architetture air-gapped, non solo attraverso contratti cartacei.

- Zero Trust è lo standard de facto: La difesa perimetrale è obsoleta. La sicurezza basata sull’identità è l’unico modello praticabile per ambienti cloud ibridi e IT/OT convergenti.

- La supply chain è l’anello debole: Come dimostrato dalle violazioni nel settore automotive, proteggere la propria “casa” non è sufficiente. Una rigorosa gestione del rischio di terze parti (imposta da NIS2/DORA) è essenziale.

- L’IA è un’arma a doppio taglio: Alimenta la difesa (Copilot di Intesa, threat hunting di Generali) ma potenzia anche gli attaccanti. La prossima frontiera della cybersecurity italiana sarà la “Battaglia degli Algoritmi”.

Per i leader italiani, la strada da percorrere è chiara: allinearsi alla strategia nazionale, abbracciare il quadro normativo come costruttore di resilienza e architettare per un futuro in cui la fiducia non è mai assunta, ma sempre verificata.

Giuseppe Arcidiacono.

Principali fonti