La cybersecurity è una priorità assoluta per le organizzazioni di ogni dimensione, considerando che, con l’aumento della nostra dipendenza dalle tecnologie digitali, cresce anche il rischio di attacchi informatici che possono mettere a repentaglio dati sensibili, reputazione e, in casi estremi, la sopravvivenza stessa di un’organizzazione. Ecco tutto quello che bisogna sapere sul tema.

Indice degli argomenti

Che cosa si intende per cybersecurity

La cybersecurity si riferisce alla pratica di proteggere i sistemi informatici, le reti e i dati da attacchi informatici, accessi non autorizzati e altre forme di minacce informatiche. Essa comprende un’ampia gamma di strategie, tecnologie, processi e pratiche progettate per salvaguardare le informazioni sensibili, mantenere l’integrità dei sistemi e garantire la disponibilità di risorse critiche.

Sicurezza informatica: una sfida in continua evoluzione per le aziende

Nel panorama digitale odierno, la sicurezza informatica è diventata una priorità assoluta per individui, aziende e governi. L’escalation di attacchi informatici sempre più sofisticati e mirati richiede un impegno costante da parte dei professionisti del settore per contrastare le minacce in continua evoluzione. Di fatto, i criminali informatici non dormono mai e sono costantemente alla ricerca di nuove vulnerabilità da sfruttare e di metodi innovativi per aggirare le misure di sicurezza esistenti.

Le loro motivazioni spaziano dal profitto personale al cyberterrorismo, con attacchi che possono colpire individui, aziende, governi e persino intere nazioni. Ne consegue che i professionisti della sicurezza informatica devono affrontare l’arduo compito di stare al passo con questi attori malintenzionati, che adattano costantemente le loro tattiche per sfruttare i punti deboli di reti, applicazioni e dispositivi ed essere in grado di gestire diverse sfide, tra le quali:

- Aumento di sofisticati attacchi informatici – I cybercriminali stanno sviluppando tecniche sempre più elaborate per eludere le misure di sicurezza tradizionali, utilizzando attacchi come malware mirato, phishing, ransomware e attacchi alla supply chain.

- Sfruttamento delle vulnerabilità emergenti – Gli hacker sfruttano costantemente le vulnerabilità software appena scoperte per infiltrarsi nei sistemi informatici e rubare dati sensibili.

- Aumento degli attacchi basati sull’intelligenza artificiale – L’intelligenza artificiale viene sempre più utilizzata sia dagli aggressori che dai difensori, creando una corsa agli armamenti tecnologici che richiede un impegno costante per rimanere al passo.

- Crescente superficie di attacco – Con l’aumento dell’utilizzo di dispositivi mobili, cloud computing e Internet of Things (IoT), la superficie di attacco per i cybercriminali si è ampliata esponenzialmente. Senza dimenticare anche l’ampliamento dovuto alla Shadow IT e AI, ovvero, l’utilizzo da parte dei dipendenti di tecnologie IT e AI non autorizzate e non controllate che sfuggono ai controlli aziendali.

- Carenza di competenze in materia di sicurezza informatica – La domanda di professionisti qualificati in materia di sicurezza informatica supera di gran lunga l’offerta, creando un divario di competenze che le organizzazioni faticano a colmare.

- Crescente mole di dati – La quantità esponenziale di dati generati e archiviati richiede soluzioni di sicurezza in grado di proteggerli e analizzarli in modo efficiente, anche in tempo reale.

- Crescente complessità normativa – Le normative sulla privacy e la protezione dei dati in continua evoluzione, come il GDPR, l’ ePrivacy Act, il Data Act, ecc, aumentano la complessità, aumentano la complessità per le aziende nel rispettare le normative e proteggere i dati sensibili.

- Fattore umano – Gli esseri umani, nonostante i progressi nella tecnologia della sicurezza, rimangono uno degli anelli più deboli della sicurezza informatica. Attacchi di phishing, ingegneria sociale e altre forme di manipolazione continuano ad avere successo a causa dell’errore umano e della mancanza di consapevolezza di questi rischi.

- Crescente minaccia da parte degli insider: Le minacce interne, come dipendenti malintenzionati o ex dipendenti con accesso ai dati aziendali, rappresentano un rischio significativo per la sicurezza informatica.

Minacce informatiche in aumento: scenari e impatti

Il rischio informatico è ormai sistemico, incessante e indiscriminato. Dai rivenditori globali e dai fornitori di telecomunicazioni alle università, dagli enti governativi alle catene di fornitura degli ecosistemi più critici, i cyber criminali continuano a sfruttare le debolezze dell’identità e le dipendenze di terze parti.

Secondo quanto si evince dal report Verizon DBIR 2025, nel 2025, si sono evoluti i modelli di violazione rispetto all’anno precedente. In particolare, l’intrusione di sistema ha assunto il ruolo di modello di violazione più diffuso, rispetto al 2024. Ciò suggerisce che gli aggressori si affidano sempre più a campagne multi-fase che coinvolgono hacking, malware e ransomware. Allo stesso tempo, il calo degli errori vari e dell’uso improprio dei privilegi potrebbe indicare un miglioramento delle misure di sicurezza interne o semplicemente un cambiamento nelle strategie degli aggressori. Inoltre, nonostante lievi cambiamenti, il social engineering e gli attacchi alle app web di base continuano a persistere, evidenziando le continue sfide dell’uso improprio delle credenziali e del phishing in tutti i settori.

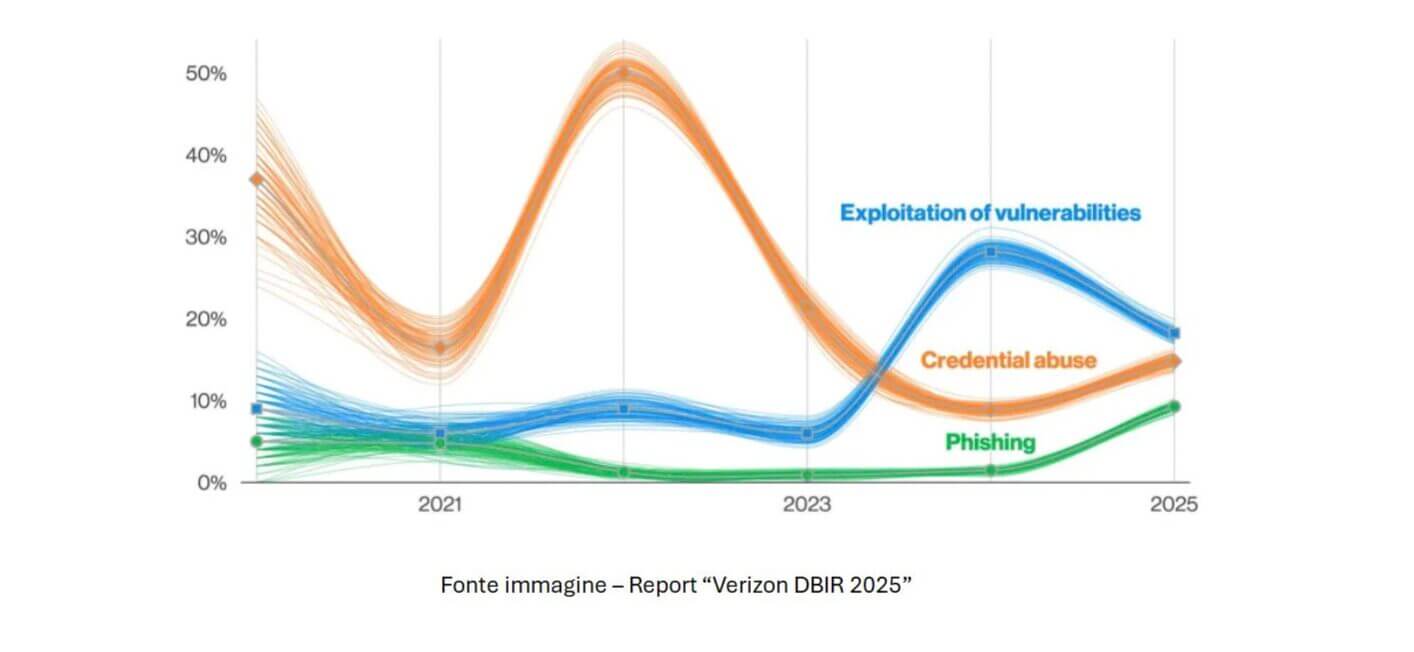

Secondo il DBIR 2025, il 20% delle violazioni inizia ora con lo sfruttamento delle vulnerabilità, con un aumento del 34% rispetto allo scorso anno. Questo vettore di attacco sta rapidamente raggiungendo l’ abuso delle credenziali , che rimane il principale metodo di accesso iniziale.

Uno dei principali fattori di questa crescita è l’aggressiva strategia di attacco ai dispositivi edge e alle VPN. Questi hanno rappresentato il 22% delle azioni di sfruttamento delle vulnerabilità, in aumento rispetto al solo 3% del rapporto precedente, con un aumento di quasi otto volte. Nonostante gli sforzi di patching, è emerso che solo il 54% di queste vulnerabilità è stato completamente risolto nel corso dell’anno, con un tempo medio di patching di 32 giorni.

Il rapporto collega inoltre molti di questi exploit a campagne ransomware e spionaggio da parte di stati nazionali. Con gli attacchi zero-day sempre più utilizzati contro le infrastrutture pubbliche, le organizzazioni prive di una gestione proattiva delle patch sono esposte a gravi rischi.

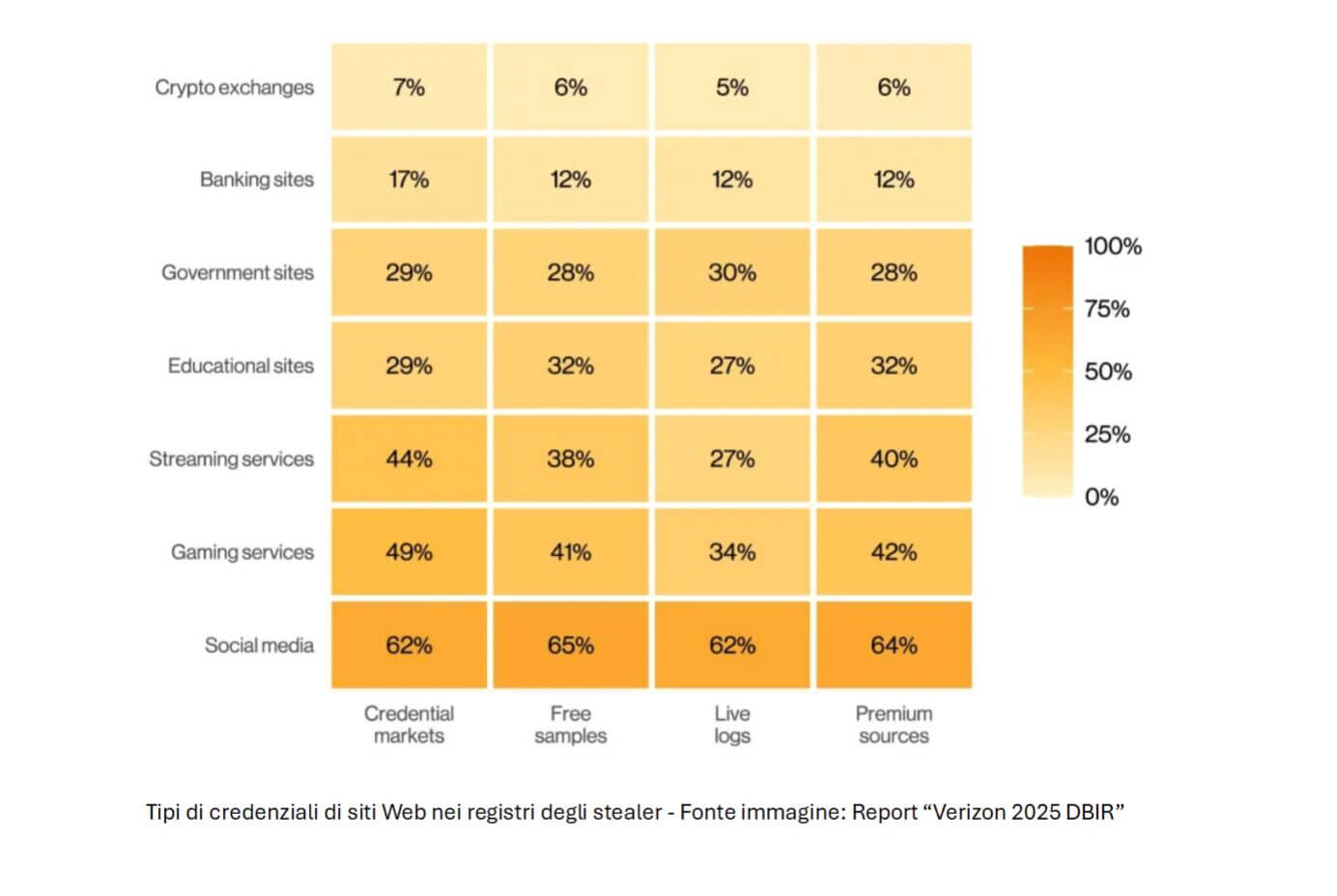

Le credenziali rubate rimangono un vettore di accesso iniziale dominante negli attacchi informatici, sfruttate nel 32-33% delle violazioni, sia nelle grandi aziende che nelle PMI. Il DBIR 2025 di Verizon rivela quanto l’economia delle credenziali sia diventata interconnessa con le operazioni di malware e ransomware.

L’aumento dei malware infostealer – che raccolgono credenziali, cookie e dati VPN – ha alimentato un mercato sotterraneo in crescita. Queste credenziali spesso finiscono in:

· Marketplace e canali premium, dove gli acquirenti possono cercare i registri per dominio

· Registri in tempo reale, che offrono accesso quasi in tempo reale alle nuove infezioni

· Campioni gratuiti condivisi nei forum o su Telegram per attirare acquirenti

Il DBIR 2025 di Verizon mostra che il 54% delle vittime di ransomware aveva i propri domini nei stealer log, e il 40% includeva indirizzi email aziendali. Molti di questi log includevano credenziali di accesso a sistemi interni come GitHub, portali cloud o piattaforme di accesso remoto.

È preoccupante che il 30% dei sistemi infettati da infostealer fosse costituito da dispositivi con licenza aziendale, ma il 46% era costituito da dispositivi non gestiti, tipicamente personali, utilizzati in scenari BYOD (Bring Your Own Device) che introducono pericolose zone grigie nell’applicazione e nella risposta alle minacce.

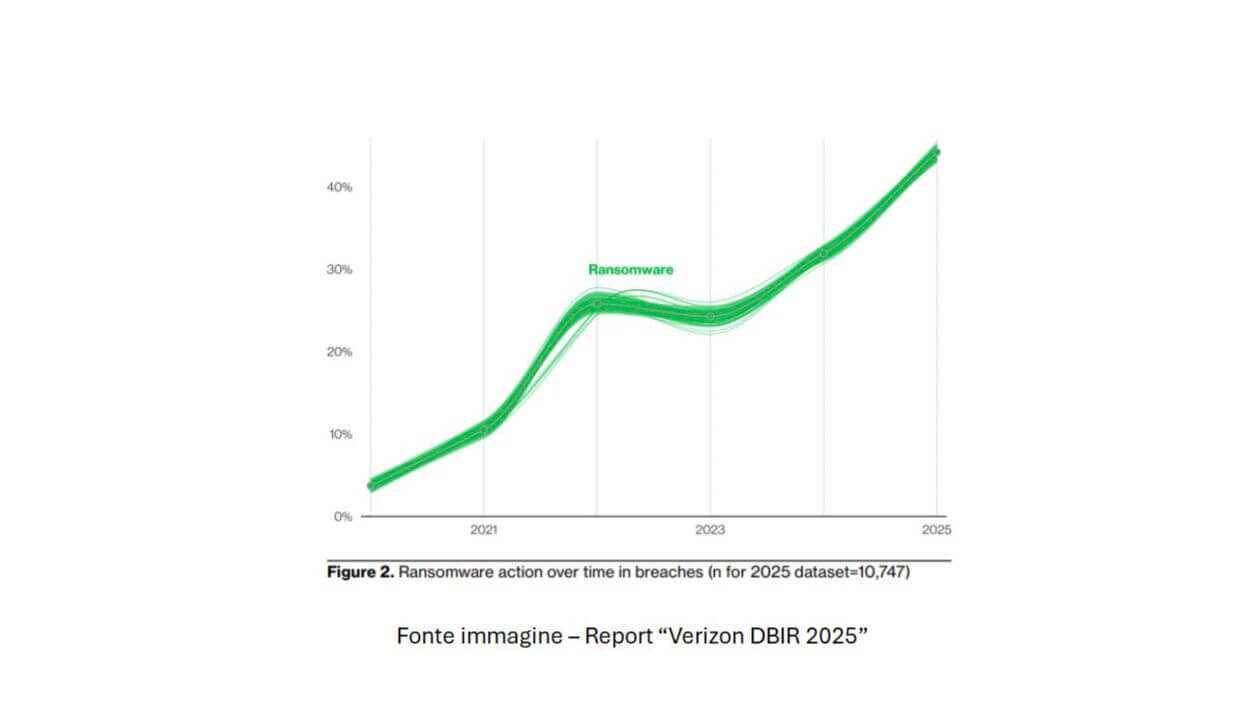

Il ransomware continua a dominare il panorama delle minacce informatiche, essendo responsabile del 44% di tutte le violazioni secondo quanto si evince dal DBIR 2025 di Verizon, in forte aumento rispetto al 32% dell’anno precedente. Gli aggressori prendono sempre più di mira le piccole e medie imprese, dove il ransomware è stato coinvolto in ben l’88% delle violazioni, rispetto al 39% nelle grandi organizzazioni.

Tuttavia, le dinamiche finanziarie legate al ransomware mostrano segnali di cambiamento. Il pagamento medio del riscatto è sceso a 115.000 dollari, rispetto ai 150.000 dollari 2024.

Inoltre, il 64% delle organizzazioni vittime ha scelto di non pagare, in aumento rispetto al 50% 2023. Questi cambiamenti potrebbero suggerire che le organizzazioni siano meglio preparate agli incidenti ransomware grazie a backup e piani di ripristino più efficaci, o che si fidino meno delle promesse degli autori della minaccia.

Nonostante l’evoluzione delle tendenze nei pagamenti, gli autori del ransomware rimangono aggressivi. Tattiche come la doppia estorsione, l’infiltrazione nella supply chain e il rapido sfruttamento di vulnerabilità recentemente scoperte continuano a favorire il successo degli attacchi.

Il settore più colpito

Secondo quanto si evince dal rapporto Verizon – in termini di rapporto numero incidenti/numero di dati divulgati. il settore sanitario continua a essere un obiettivo primario per gli aggressori informatici (1.710 incidenti, di cui 1.542 hanno comportato la divulgazione confermata di dati), seguito dal settore manifatturiero che ha registrato un aumento significativo delle violazioni dei dati (3.837 incidenti di cui 1.607 hanno comportato la divulgazione confermata di dati, quasi il doppio rispetto agli 849 segnalati nel 2024).

Seguono poi i settori Retail (832 incidenti, di cui 419 hanno comportato la divulgazione confermata di dati), PA (1.446 incidenti, di cui 946 hanno comportato la divulgazione confermata di dati) e Istituti finanziari & assicurazioni (3,336 incidenti, di cui 927 hanno comportato la divulgazione confermata di dati).

Malware, ransomware e phishing

Il malware, il ransomware e il phishing sono tipologie di attacchi informatici che, proprio come un nemico che si muove nell’ombra, possono essere difficili da individuare e possono causare danni significativi. È importante essere consapevoli di queste minacce e adottare misure di sicurezza adeguate a proteggere i dati e i sistemi informatici da tali attacchi. Vediamo di che si tratta.

- Malware – Si tratta di un è un software dannoso creato con l’intento di infiltrarsi o danneggiare un computer o un sistema informatico senza il consenso dell’utente. Il termine malware racchiude un’ampia gamma di software dannosi progettati per infiltrarsi nei sistemi informatici e arrecare danni. Tra le sue diverse forme, troviamo:

- Virus – Programmi in grado di replicarsi autonomamente, diffondendosi all’interno di un sistema e danneggiando file o programmi.

- Trojan – Mascherati da software legittimi, ingannano gli utenti per installarsi e consentire l’accesso remoto a criminali informatici.

- Worm – Simili ai virus, si diffondono autonomamente attraverso reti informatiche, sfruttando vulnerabilità per replicarsi e causare danni.

- Spyware – Progettati per monitorare le attività degli utenti e rubare informazioni sensibili, come password o dati bancari.

Lo scopo del malware può essere rubare dati sensibili, disturbare il funzionamento del sistema o ottenere accesso non autorizzato per fini dannosi. Il malware, di solito, si diffonde attraverso e-mail, siti web compromessi, file scaricati da fonti non affidabili o dispositivi già infetti.

Violazioni dei dati e furto di informazioni sensibili

- Ransomware – Si tratta di una tipologia di malware che attacca i sistemi informatici, criptando i dati e rendendoli inaccessibili agli utenti. I criminali informatici richiedono, quindi, un riscatto per fornire la chiave di decrittazione e sbloccare i dati. Il ransomware può avere un impatto devastante su aziende e organizzazioni, causando ingenti perdite finanziarie e interruzioni delle attività.

- Phishing – Si tratta di una tecnica utilizzata dai criminali informatici per ingannare le persone e ottenere informazioni personali o sensibili, quali: nomi utente, password, numeri di carta di credito e altro ancora. Il phishing avviene attraverso messaggi di posta elettronica, messaggi di testo, chiamate telefoniche o siti web fraudolenti che sembrano provenire da fonti affidabili. Di seguito una descrizione delle varie tipologie di phishing:

- Phishing via e-mail: I truffatori inviano e-mail fasulle che sembrano provenire l’intento di indurre le persone a fornire informazioni sensibili.

- Phishing tramite messaggi di testo (SMiShing): Simile al phishing via e-mail, ma utilizza messaggi di testo invece di e-mail per inviare link fraudolenti o richieste di informazioni sensibili.

- Phishing telefonico (Vishing): I truffatori telefonano alle vittime fingendo di essere istituzioni finanziarie, società di carte di credito o altre organizzazioni, cercando di ottenere informazioni personali.

- Pharming: Un attacco che dirottai tenta di dirottare il traffico di un sito web verso un sito fraudolento, dove le informazioni sensibili possono essere rubate.

- Spear phishing: Una forma mirata di phishing in cui i truffatori personalizzano i loro messaggi per sembrare più credibili, ad esempio utilizzando informazioni personali o dettagli sulle attività della vittima.

- Whaling: Un tipo di phishing mirato a individui o organizzazioni di alto livello, come dirigenti aziendali o personale decisionale, con l’obiettivo di ottenere informazioni sensibili o di accesso privilegiato.

- Clone phishing: I truffatori creano una copia esatta di un messaggio e-mail legittimo precedentemente inviato, ma con link o allegati dannosi inseriti per ingannare la vittima.

La protezione dei dati è essenziale per la gestione del rischio informatico, ma anche i migliori sforzi di sicurezza possono fallire, permettendo agli aggressori di rubare informazioni sensibili. È importante distinguere tra:

- Esfiltrazione dei dati – L’esfiltrazione coinvolge un attacco mirato e intenzionale per rubare dati.

- Perdita di dati – Si tratta di un’esposizione accidentale .

- Violazione dei dati – È un termine più ampio che include sia gli attacchi intenzionali sia quelli non intenzionali.

È doveroso ricordare che le tecniche comuni di esfiltrazione dei dati includono l’uso di e-mail, accesso remoto e fisico ai dispositivi, con l’obiettivo di trasferire i dati rubati in modo discreto. Ne consegue che la rilevazione precoce dell’esfiltrazione dei dati è essenziale avvalendosi, ad esempio, di soluzioni di rilevamento e risposta degli endpoint, l’uso di software DLP (Data Loss Protection). Inoltre, nonostante gli strumenti antivirus e anti-malware siano importanti, da soli non sono sufficienti per prevenire l’esfiltrazione dei dati. Pertanto, è necessario un approccio integrato che combini diverse soluzioni di sicurezza informatica, quali, firewall avanzati, monitoraggio delle attività del database e protezione dei dati sensibili tramite politiche di accesso e controllo.

Attacchi informatici mirati e disinformazione online

Gli attacchi informatici mirati adottano spesso metodi simili alle minacce online tradizionali, ma a differenza degli attacchi informatici su larga scala – che colpiscono indiscriminatamente un numero elevato di utenti – essi si concentrano su specifici bersagli, i.e. aziende o entità governative. Si tratta di attacchi sono altamente sofisticati e personalizzati che sfruttano vulnerabilità specifiche e ingegneria sociale per raggiungere i propri obiettivi. Di seguito le principali caratteristiche degli attacchi mirati:

- Ricognizione approfondita – I cybercriminali conducono una fase di ricognizione accurata per raccogliere informazioni sulla vittima, come infrastruttura IT, processi aziendali e persone chiave.

- Sfruttamento di vulnerabilità specifiche – I cybercriminali identificano e sfruttano vulnerabilità specifiche nei sistemi informatici o nel comportamento umano per ottenere l’accesso alla rete o ai dati.

- Malware personalizzato – I cybercriminali creano malware personalizzato per eludere i sistemi di sicurezza e raggiungere i propri obiettivi, come il furto di dati sensibili o il sabotaggio di infrastrutture critiche.

- Persistenza e monitoraggio – Possono rimanere all’interno della rete della vittima per un lungo periodo, monitorando le attività e attendendo il momento opportuno per sferrare il colpo finale.

È doveroso ricordare che la disinformazione online rappresenta un’altra minaccia seria nell’era digitale. Attraverso la diffusione di informazioni false o fuorvianti online, i cybercriminali e altri attori malintenzionati possono manipolare l’opinione pubblica, fomentare discussioni conflittuali e danneggiare la reputazione di individui e organizzazioni. Di seguito una descrizione delle tipologie di disinformazione online:

- Fake news – Articoli di notizie fasulli o fuorvianti creati per ingannare i lettori e diffondere informazioni errate.

- Propaganda – Contenuti volti a promuovere una particolare agenda o ideologia, spesso con tattiche di manipolazione emotiva.

- Deepfake – Video o audio manipolati per far sembrare che qualcuno stia dicendo o facendo qualcosa che non ha mai fatto.

- Social engineering – Tattiche di inganno utilizzate per indurre le persone a rivelare informazioni sensibili o compiere azioni dannose.

Di fatto, le aziende dovrebbero adottare le migliori pratiche di sicurezza informatica e educare le persone per riconoscere e affrontare la disinformazione, riducendo così i danni derivanti da questa minaccia.

Le conseguenze di una cyber-crisi: danni economici e reputazionali

Le ripercussioni di una cyber-crisi possono essere devastanti, causando danni economici e reputazionali ingenti. Di seguito una descrizioni di queste conseguenze

Danni economici

- Perdite dirette – Costi associati al furto o alla distruzione di dati, all’interruzione dell’attività, al ripristino dei sistemi informatici e al pagamento di riscatti.

- Perdite indirette – Mancato guadagno dovuto a vendite perse, clienti insoddisfatti e danni alla reputazione.

- Aumento dei costi IT – Necessità di investire in misure di sicurezza più robuste e in personale qualificato per prevenire future cyber-crisi.

- Sanzioni legali – Possibili multe e sanzioni da parte delle autorità di regolamentazione per la violazione delle normative sulla privacy dei dati.

Danni reputazionali

- Perdita di fiducia da parte dei clienti – I clienti che subiscono furti di dati, o che si vedono coinvolti in una cyber-crisi, potrebbero perdere la fiducia nell’organizzazione e abbandonarla.

- Danno all’immagine del marchio – La reputazione di un’organizzazione può essere gravemente danneggiata da una cyber-crisi, con conseguenze negative sulla sua capacità di attrarre nuovi clienti e investitori.

- Difficoltà nel reclutamento di talenti – I candidati qualificati potrebbero essere restii a lavorare per un’organizzazione con una storia di cyber-crisi, creando difficoltà nel reperire personale qualificato.

- Maggiori difficoltà nel reperire finanziamenti – Le istituzioni finanziarie potrebbero essere più caute nel concedere prestiti o altri finanziamenti a un’organizzazione con un elevato rischio di cyber-crisi.

Secondo quanto si evince dal Ibm Report Cost of a Data Breach 2025, il costo medio globale di una violazione dei dati in USD è pari a 4,4 milioni di dollari, in calo del 9% rispetto all’anno precedente, grazie a strategie di identificazione e contenimento più rapidi. Inoltre, si prevede che il costo medio annuo della criminalità informatica supererà i 23 trilioni di dollari nel 2027.i anni.

Interruzioni del business e perdita di produttività

Le conseguenze di una cyber-crisi non si limitano ai danni economici e reputazionali diretti. Un evento informatico di grave entità può causare anche interruzioni del business e una significativa perdita di produttività, con un impatto negativo a cascata sull’intera organizzazione. E, precisamente:

Interruzioni del business

- Accesso negato ai dati e ai sistemi – Se i sistemi informatici venissero compromessi o bloccati da un attacco informatico, i dipendenti potrebbero non essere in grado di accedere ai dati e alle risorse di cui hanno bisogno per svolgere il proprio lavoro.

- Interruzione dei servizi online – Se un sito web o un servizio online venisse attaccato o reso inaccessibile, l’organizzazione potrebbe non essere in grado di fornire i propri prodotti o servizi ai clienti.

- Danni alle infrastrutture IT – Un attacco informatico potrebbe danneggiare le infrastrutture IT di un’organizzazione, richiedendo riparazioni o sostituzioni costose e causando ulteriori interruzioni del business.

Perdita di produttività:

- Interruzioni delle operazioni aziendali – Un attacco informatico può causare l’interruzione completa o parziale delle operazioni aziendali. I sistemi critici potrebbero essere inaccessibili o compromessi, rendendo difficile o impossibile svolgere le attività quotidiane.

- Tempo di inattività dei sistemi – Durante una crisi informatica, è necessario dedicare tempo e risorse considerevoli per risolvere il problema e ripristinare la normalità. Questo tempo di inattività può portare a una significativa perdita di produttività, soprattutto se l’organizzazione dipende pesantemente dai sistemi informatici per svolgere le proprie attività.

- Ritardi di Ripristino dei dati e dei sistemi – Il processo di ripristino dei dati compromessi e dei sistemi danneggiati richiede tempo e competenze specializzate. Questo può comportare un ulteriore ritardo nelle operazioni aziendali e una riduzione della produttività complessiva.

- Perdita di opportunità di business: Durante una crisi informatica, l’organizzazione potrebbe non essere in grado di soddisfare le richieste dei clienti o di capitalizzare su opportunità di business emergenti. Ciò può portare a una perdita di reddito e a una riduzione delle prospettive di crescita a lungo termine.

- Riduzione della motivazione dei dipendenti e aumento dello stress e dell’ansia – Un attacco informatico può demoralizzare i dipendenti e ridurre la loro motivazione a lavorare, con un impatto negativo sulla produttività complessiva. Inoltre, i dipendenti coinvolti in una cyber-crisi potrebbero subire stress e ansia, con conseguenze negative sul loro benessere e sulla loro capacità di lavorare in modo efficiente.

Danneggiamento della reputazione e perdita di clienti

Una crisi informatica può avere conseguenze gravi sulla reputazione dell’organizzazione e causare una significativa perdita di clienti, considerando che i consumatori di oggi sono sempre più attenti alla sicurezza dei loro dati e meno propensi a fare affari con aziende che hanno subito violazioni o attacchi informatici. Di seguito la descrizione delle conseguenze scaturite da un danneggiamento della reputazione e perdita di clienti.

Danneggiamento della reputazione

- Perdita di fiducia –I clienti che subiscono furti di dati o che si vedono coinvolti in una cyber-crisi potrebbero perdere la fiducia nell’organizzazione e abbandonarla.

- Danno all’immagine del marchio – La reputazione di un’organizzazione può essere gravemente danneggiata da una cyber-crisi, con conseguenze negative sulla sua capacità di attrarre nuovi clienti e investitori.

- Copertura mediatica negativa – La notizia di una cyber-crisi può essere diffusa rapidamente dai media, causando ulteriore danno alla reputazione dell’organizzazione.

- Difficoltà nel reclutamento di talenti – I candidati qualificati potrebbero essere restii a lavorare per un’organizzazione con una storia di cyber-crisi, creando difficoltà nel reperire personale qualificato.

Perdita di clienti

- Fuga di clienti – I clienti preoccupati per la sicurezza dei loro dati potrebbero decidere di passare a un concorrente che ha una reputazione migliore in materia di sicurezza informatica.

- Diminuzione delle vendite- La perdita di fiducia dei clienti può portare a una diminuzione delle vendite e dei profitti.

- Danno al valore del marchio – Il valore del marchio di un’organizzazione può essere significativamente ridotto da una cyber-crisi.

- Aumento dei costi di marketing – L’organizzazione potrebbe dover spendere di più in marketing e pubblicità per ricostruire la propria reputazione e riconquistare la fiducia dei clienti.

- Percezione della sicurezza: Gli attacchi informatici possono minare la fiducia dei clienti nell’organizzazione. I clienti, qualora i dati personali fossero compromessi, potrebbero mettere in dubbio la sicurezza dei loro dati e alla capacità dell’organizzazione di proteggerli in futuro.

- Effetto a lungo termine sulla fedeltà del cliente: Anche se un’organizzazione riesce a gestire efficacemente una crisi informatica e a ripristinare la sicurezza dei dati, l’effetto sulla fedeltà del cliente potrebbe persistere nel tempo. I clienti potrebbero ricordare l’incidente e scegliere di fare affari con organizzazioni che percepiscono come più sicure, anche se ciò comporta un cambio di fornitore.

Sanzioni legali e conformità ai dati

Una crisi informatica può portare a serie conseguenze legali, dato che, le organizzazioni che subiscono violazioni dei dati o altri incidenti informatici possono essere soggette a sanzioni legali significative e a responsabilità per la conformità ai dati.

Sanzioni legali possono essere emesse per:

- Regolamento generale sulla protezione dei dati (GDPR) – Il GDPR impone alle aziende di adottare misure di sicurezza adeguate a proteggere i dati personali dei cittadini europei. In caso di violazione del GDPR, le aziende possono essere multate fino a 20 milioni di euro o al 4% del fatturato globale annuo, a seconda di quale importo sia maggiore.

- Altre leggi e normative – Diverse leggi e normative a livello nazionale e internazionale regolano la protezione dei dati e la privacy e la cybersecurity (i.e. Dora, NIS2, Cyber resilience Act, AI Act, Regolamento Macchine, ecc.). La violazione di queste leggi può comportare sanzioni, multe e persino procedimenti penali.

- Risarcimenti ai clienti – I clienti che subiscono danni a causa di una violazione dei dati possono intentare una causa contro l’azienda per ottenere risarcimenti.

La conformità ai dati richiede:

- Obblighi di notifica – In caso di violazione dei dati, le aziende potrebbero essere tenute a notificare l’incidente alle autorità di regolamentazione e ai clienti interessati.

- Investigazioni e audit – Le autorità di regolamentazione possono condurre indagini e audit per verificare se l’azienda ha rispettato le normative sulla protezione dei dati.

- Modifiche alle pratiche aziendali e costi di conformità aggiuntivi – Le aziende potrebbero essere costrette a modificare le proprie pratiche di gestione dei dati per conformarsi a nuove leggi e normative. Inoltre, dopo una crisi informatica, l’organizzazione potrebbe essere tenuta a implementare misure aggiuntive per garantire la conformità alle normative sulla protezione dei dati. Questo potrebbe includere l’adozione di nuove politiche e procedure, l’investimento in tecnologie di sicurezza informatica avanzate e la formazione del personale. Tali misure possono comportare costi significativi aggiuntivi per l’organizzazione.

Proteggere il business: la cybersecurity è una priorità strategica

La cybersecurity deve essere considerata una priorità strategica per tutte le aziende ed implica l’adozione di una serie di misure proattive e la promozione di una cultura aziendale orientata alla sicurezza. Di seguito alcuni passaggi chiave.

Sicurezza informatica: la prevenzione

La prevenzione è una delle armi più potenti nella sicurezza informatica. Pertanto, le organizzazioni dovrebbero assicurarsi di attuare diverse azioni, tra cui:

- Identificazione delle vulnerabilità – La prevenzione inizia con l’identificazione delle vulnerabilità nei sistemi e nelle reti, attraverso l’analisi dei rischi, i test di penetrazione e le valutazioni della sicurezza informatica.

- Aggiornamenti regolari dei sistemi – Mantenere aggiornati i sistemi operativi, le applicazioni e le soluzioni di sicurezza è essenziale per proteggere l’organizzazione dalle minacce informatiche. Gli aggiornamenti spesso includono patch per correggere vulnerabilità note e per migliorare la sicurezza complessiva dei sistemi.

- Gestione delle password robusta – Utilizzare password lunghe, complesse e uniche per accedere ai sistemi e ai dati aziendali. La gestione delle password dovrebbe essere una pratica standard all’interno dell’organizzazione, con rotazione periodica delle password e l’uso di strumenti per la gestione delle credenziali.

- Monitoraggio della rete – Si tratta di introdurre sistemi di monitoraggio della rete per individuare comportamenti insoliti o non autorizzati e, al contempo, identificare rapidamente possibili violazioni della sicurezza ed intraprendere azioni correttive tempestive.

- Backup dei dati regolari – Effettuare backup regolari dei dati critici dell’organizzazione è essenziale per garantire la disponibilità e l’integrità dei dati in caso di attacco informatico o perdita accidentale dei dati. I backup dovrebbero essere conservati in un luogo sicuro e testati periodicamente per assicurarsi che siano recuperabili in caso di necessità.

Valutazione dei rischi e analisi delle vulnerabilità

La valutazione dei rischi e l’analisi delle vulnerabilità sono processi fondamentali nella sicurezza informatica, poiché aiutano a identificare e comprendere le potenziali minacce e vulnerabilità che potrebbero mettere a rischio l’organizzazione. Ecco come queste due pratiche si integrano e contribuiscono alla sicurezza informatica:

- Valutazione dei rischi: Si tratta di identificare e valutare dei potenziali rischi per la sicurezza informatica che potrebbero minacciare l’organizzazione. Ciò può includere minacce interne ed esterne, quali: malware, attacchi informatici, violazioni dei dati, perdita di dispositivi, errori umani, ecc… Durante la valutazione dei rischi, vengono analizzate anche le possibili conseguenze di tali minacce, inclusi danni finanziari, perdita di reputazione, violazioni normative, ecc.

- Analisi delle vulnerabilità – Si tratta di identificare e valutare le vulnerabilità presenti nei sistemi informatici, nelle reti e nei processi aziendali che potrebbero essere sfruttate da minacce per compromettere la sicurezza dei dati. Le vulnerabilità possono essere associate a: software non aggiornato, configurazioni errate dei dispositivi, errori di progettazione, accessi non autorizzati, ecc… Durante l’analisi delle vulnerabilità, sono individuate le aree che richiedono interventi di mitigazione o di eliminazione delle vulnerabilità.

- Integrazione delle informazioni – Le informazioni ottenute dalla valutazione dei rischi e dall’analisi delle vulnerabilità sono integrate tra loro per stabilire le priorità e le azioni necessarie per migliorare la cybersecurity dell’organizzazione. Ciò potrebbe includere: l’implementazione di controlli di sicurezza aggiuntivi, l’aggiornamento dei software e delle configurazioni, la formazione dei dipendenti, l’adozione di politiche e procedure di sicurezza, ecc.

Sul fronte della data protection nei casi previsti dalla normativa è importante sapere come svolgere in azienda una DPIA – valutazione d’impatto di un trattamento.

Implementazione di misure di sicurezza adeguate

Per proteggere le organizzazioni contro il cyber risk e gli attacchi informatici, è essenziale implementare una serie di misure di sicurezza informatica adeguate. Di seguito sono riportate alcune delle misure chiave da considerare:

- Firewall e protezione del perimetro di rete – Si tratta di installare e configurare firewall per proteggere il perimetro di rete dell’organizzazione, considerando che possono aiutare a monitorare e controllare il traffico di rete in entrata e in uscita, impedendo l’accesso non autorizzato ai sistemi e ai dati.

- Sicurezza delle password e dell’autenticazione a più fattori – Si tratta di implementare politiche robuste per la gestione delle password che includano l’uso di password complesse e uniche per ciascun account, nonché la rotazione periodica delle password. Inoltre, è consigliabile considerare l’implementazione dell’autenticazione a più fattori per aggiungere un livello aggiuntivo di sicurezza.

- Aggiornamenti regolari dei sistemi e delle applicazioni – Si tratta di mantenere aggiornati tutti i sistemi operativi, le applicazioni e le soluzioni di sicurezza con le patch più recenti per correggere vulnerabilità note e migliorare la sicurezza complessiva dei sistemi.

- Monitoraggio della sicurezza – Si tratta di implementare sistemi di monitoraggio della sicurezza che consentano di rilevare e rispondere prontamente a comportamenti anomali, attività sospette e attacchi informatici sulla rete e sui sistemi dell’organizzazione per mitigare i danni.

- Politiche e procedure di sicurezza – Si tratta di implementare politiche e procedure di sicurezza chiare e ben definite per la gestione degli accessi, la protezione dei dati sensibili, la gestione delle patch e delle configurazioni, la risposta agli incidenti, ecc…

- Test di penetrazione e valutazioni della sicurezza – Si tratta di svolgere regolarmente test di penetrazione e valutazioni della sicurezza per identificare e correggere eventuali vulnerabilità nei sistemi e nelle reti dell’organizzazione.

2026: Nuove strategie per nuove minacce

Tra le principali minacce emergenti a cui le aziende dovranno prestare attenzione ci sono:

- Phishing e manipolazione deepfake basati sull’intelligenza artificiale: l’intelligenza artificiale sta alimentando una nuova ondata di attacchi di social engineering sempre più sofisticati (chiamate vocali deepfake, video sintetici e campagne di phishing iper-personalizzate) che aggirano facilmente i metodi di rilevamento tradizionali e manipolano la fiducia umana su larga scala.

- Rischi del calcolo quantistico: la tecnologia quantistica, sebbene ancora in fase emergente, rappresenta una minaccia crescente per la crittografia. I cybercriminali potrebbero già raccogliere dati crittografati oggi, con l’intenzione di decifrarli in futuro (i.e. harvest now, decrypt later), una volta che le capacità quantistiche saranno mature.

- Esposizioni a terze parti e alla supply chain: la crescente interconnettività implica che le organizzazioni siano sicure quanto il loro fornitore più debole. Si prevede un aumento degli attacchi ai fornitori, in particolare ai provider di servizi gestiti in ambito software e infrastrutture, con effetti a catena che possono avere ripercussioni su tutti gli ecosistemi.

- Problemi di configurazione errata del cloud e di residenza dei dati: l’adozione del cloud è ormai la norma in molte aziende, ma ambienti configurati in modo errato e policy di sovranità dei dati poco chiare continuano a esporre informazioni sensibili. La complessità normativa relativa a dove e come i dati vengono archiviati intensificherà ulteriormente le sfide di conformità aziendale nella gestione di questi ambienti.

Oltre i firewall: la resilienza informatica come strategia fondamentale

Di fronte a queste minacce in continua evoluzione e alla crescente sofisticazione degli attacchi, il dibattito sulla sicurezza informatica deve spostarsi dalla protezione tradizionale alla resilienza a lungo termine. Mentre la protezione si concentra sulla creazione di barriere per tenere lontani gli aggressori, la resilienza riconosce che le violazioni sono inevitabili e sottolinea la capacità di un’azienda di rispondere, recuperare e continuare a operare con interruzioni minime.

Ovvero, si tratta di adottare un approccio proattivo che bilanci prevenzione e preparazione e integri la sicurezza informatica in ogni livello dell’organizzazione.

Pertanto, la resilienza informatica va oltre le difese perimetrali come firewall e software antivirus. Implica il rafforzamento di ogni livello aziendale, dalla sicurezza degli endpoint alla formazione dei dipendenti, dalla risposta agli incidenti alla governance della supply chain. Fondamentalmente, integra la sicurezza informatica nel processo decisionale strategico, garantendo che i team dirigenziali la considerino non solo come una questione IT, ma come un pilastro della continuità operativa e della fiducia nel brand.

Il passaggio dalla prevenzione alla gestione continua dell’esposizione

Le aziende dovrebbero abbandonare le difese statiche e adottare una gestione continua dell’esposizione. Questo approccio presuppone che si verifichino compromissioni del sistema e sposta l’attenzione sul monitoraggio costante delle attività in tutta la rete alla ricerca di intrusioni. Ciò include il rilevamento delle minacce in tempo reale, risposte automatiche e il rapido contenimento delle violazioni per limitarne l’impatto.

Si tratta di adottare un approccio olistico e strategico alla sicurezza informatica integrandola in ogni livello aziendale: dal processo decisionale a livello di consiglio di amministrazione alla progettazione dell’infrastruttura, come previsto dal NIS2.

Cybersecurity e formazione dei dipendenti

La formazione dei dipendenti è un elemento cruciale della strategia di cybersecurity di un’organizzazione, in quanto è in grado di:

- Aumentare la consapevolezza delle minacce – La formazione sensibilizza i dipendenti sulle varie minacce informatiche e li rende maggiormente consapevoli, più attenti e in grado di riconoscere i segnali di potenziali attacchi.

- Diffondere pratiche di sicurezza – La formazione fornisce istruzioni dettagliate su pratiche di sicurezza informatica – i.e. l’uso di password robuste, la protezione dei dispositivi, la gestione sicura delle email e dei dati sensibili, e la navigazione sicura su Internet – aiutando a ridurre il rischio di compromissione dei dati e degli account aziendali.

- Aumentare la comprensione delle politiche aziendali – La formazione dei dipendenti comunica e spiega le politiche aziendali relative alla sicurezza informatica – i.e. le regole per l’accesso ai sistemi e ai dati, la politica sull’uso dei dispositivi personali, e le procedure per la segnalazione degli incidenti di sicurezza – aiutandoli a comprendere le aspettative dell’organizzazione e a rispettare le norme stabilite.

- Migliorare la Gestione dei rischi – I dipendenti formati sono in grado di contribuire attivamente alla gestione dei rischi informatici, identificando potenziali vulnerabilità nei processi e nei sistemi aziendali e segnalando prontamente le anomalie o i comportamenti sospetti. Ciò permette di prevenire potenziali violazioni della sicurezza o di rispondere tempestivamente ad attacchi in corso.

- Creare una cultura della sicurezza – La formazione contribuisce a creare una cultura aziendale della sicurezza informatica, in cui la protezione dei dati e la prevenzione degli attacchi diventano responsabilità di tutti i dipendenti, non solo del team IT. Di fatto, una cultura della sicurezza promuove la collaborazione, la comunicazione e il coinvolgimento di tutti gli stakeholder nell’assicurare la protezione dei beni aziendali.

Soluzioni IT per la cybersecurity

Le soluzioni IT per la cybersecurity sono strumenti e tecnologie progettati per proteggere i sistemi informatici, le reti e i dati dall’accesso non autorizzato, dai malware, dagli attacchi informatici e da altre minacce, garantendo la sicurezza informatica di un’organizzazione. Di seguito sono riportate alcune delle principali soluzioni IT per la cybersecurity e le loro funzioni.

Firewall e sistemi di rilevamento delle intrusioni

Firewall – È un dispositivo hardware o software che monitora e controlla il traffico di rete in ingresso e in uscita. Il firewall protegge il perimetro di rete dell’organizzazione bloccando o filtrando il traffico non autorizzato e impedendo agli intrusi di accedere ai sistemi interni. Esso è progettato per agire come sistema di protezione attivo. Inoltre, i firewall, operando sugli strati più bassi della comunicazione di rete, filtrano le trasmissioni considerate pericolose o indesiderate a partire da un set di criteri predefiniti. In questo modo, si trasformano in una sorta di “porta blindata” per la rete, bloccando gli attacchi.

Sistemi di rilevazione delle intrusioni – Sono noti con l’espressione inglese Intrusion Detection System (IDS) e, costituiscono un fondamentale strumento di sicurezza informatica progettato per proteggere dispositivi e reti dalle minacce. L’IDS esegue un monitoraggio attivo del traffico di rete e dei dispositivi per individuare eventuali attività dannose note o sospette e violazioni delle politiche di sicurezza.

Di fatto, un IDS analizza il traffico di rete, i registri di sistema e altre fonti di dati al fine di individuare schemi, comportamenti insoliti e firme di attacchi già noti e, quando rileva minacce o potenziali rischi, avvisa gli amministratori o invia notifiche a strumenti centralizzati come ad esempio un SIEM (Security Information and Event Management), aiutando così i team di sicurezza a identificare e rispondere a minacce informatiche che altrimenti sarebbero passate inosservate.

È doveroso sottolineare che gli IDS sono una tecnologia passiva, ovvero, sono in grado di rilevare il problema, ma non di arginarlo (compito che aspetta all’operatore IT umano). Gli Intrusion Prevention System (IPS), invece, sono sistemi che non solo individuano, ma anche intervengono automaticamente per prevenire gli attacchi.

In molti casi, le funzionalità degli IDS sono integrate all’interno degli IPS.

Di fatto, gli IDS fungono proprio da vere sentinelle che lanciano l’allarme agli esperti IT, mettendoli nelle migliori condizioni per intervenire manualmente e bloccare l’intrusione, fornendo preziose indicazioni in termini di tipologia di attacco, di indirizzo di origine dell’intrusione e di quello di destinazione.

Gli IDS vengono posizionati “a valle” del firewall e analizzano i pacchetti di dati e i comportamenti da loro generati. Ovvero, gli IDS non sostituiscono i firewall, ma si uniscono a loro per offrire una protezione più completa dato che, in contesti in cui l’attacco ha origine internamente alla rete locale, il firewall potrebbe non essere sufficiente per bloccarlo, mentre l’IDS può individuarlo, rilevando anomalie nel comportamento.

Crittografia e backup dei dati

La crittografia e il backup dei dati sono due strumenti essenziali per proteggere le informazioni sensibili da accessi non autorizzati, perdite accidentali o disastri naturali. Di fatto, adottando pratiche di crittografia e backup adeguate, è possibile ridurre significativamente il rischio di perdite di dati e garantire la continuità operativa. Vediamo di che si tratta.

Crittografia – La crittografia è il processo di conversione dei dati in un formato illeggibile, che può essere decifrato solo utilizzando una chiave o una password specifica. In questo modo, anche se i dati vengono intercettati da malintenzionati, non potranno essere compresi senza la chiave di decrittazione.

Le applicazioni di crittografia includono la generazione di chiavi crittografiche, la firma digitale e la protezione della privacy dei dati durante la navigazione su Internet e le comunicazioni sensibili, quali ad esempio, transazioni finanziarie ed email.

Esistono tre tipi di crittografia e, precisamente:

- Crittografia a chiave simmetrica – Si tratta di una crittografia che utilizza una singola chiave, condivisa tra mittente e destinatario, per crittografare e decrittografare i messaggi. Essa è ampiamente utilizzato per la crittografia di file, cartelle e dischi rigidi.

- Funzioni hash – Si tratta di utilizzare, al posto delle chiavi, un valore hash con lunghezza fissa che viene calcolato come per il testo normale. Ciò rende impossibile il recupero del contenuto del testo. Oggigiorno, molti sistemi operativi utilizzano funzioni hash per crittografare le password.

- Crittografia a chiave asimmetrica – Questo sistema utilizza una coppia di chiavi per crittografare e decrittografare le informazioni. Ovvero, la chiave pubblica crittografa, mentre la chiave privata decrittografa. È doveroso evidenziare che la chiave pubblica e la chiave privata sono diverse. Inoltre, anche se la chiave pubblica è conosciuta da tutti, il destinatario previsto può decodificarla solo perché solo lui conosce la sua chiave privata.

- Crittografia post-quantistica (PQC – Post-Quantum Cryptography) – Si tratta di un insieme di algoritmi crittografici post-quantistici, approvati dal NIST, progettati per garantire robustezza contro gli attacchi condotti tramite computer quantistici. L’adozione della Post‑Quantum Cryptography (PQC) rappresenta un requisito strategico per proteggere i dati sensibili, assicurare la riservatezza delle comunicazioni e preservare l’integrità delle infrastrutture digitali in uno scenario in cui le capacità computazionali quantistiche diventano sempre più rilevanti.

Back-up

Il backup dei dati è la copia dei dati in un’altra posizione per garantirne la disponibilità in caso di perdita o danneggiamento. Di fatto, un backup aggiornato consente di ripristinare i dati e riprendere le normali operazioni.

Vantaggi del backup dei dati:

- Recupero dei dati in caso di perdita – Un backup consente di recuperare i dati in caso di perdita accidentale, cancellazione, danneggiamento del disco rigido o disastro naturale.

- Continuità operativa – In caso di incidente informatico, un backup aggiornato consente di ripristinare i sistemi e riprendere le normali operazioni in tempi rapidi.

- Protezione da ransomware – Il backup dei dati può proteggere da attacchi ransomware, in quanto consente di ripristinare i dati senza dover pagare i criminali informatici.

Esistono diversi tipi di backup:

- Backup locale – Il backup dei dati su un disco rigido esterno o su un’altra unità di archiviazione locale.

- Backup remoto – Il backup dei dati su un server remoto o su un servizio di cloud storage.

- Backup ibrido – Una combinazione di backup locale e remoto per una maggiore sicurezza e flessibilità.

Regole 3-2-1 per il backup dei dati:

- 3 copie – Avere almeno 3 copie dei dati.

- 2 supporti diversi –Conservare i backup su due supporti diversi, come un disco rigido esterno e un servizio di cloud storage.

- 1 copia off site –Conservare almeno 1 copia dei dati off site, in un luogo diverso dalla sede principale, per proteggerli da disastri naturali

È quanto mai fondamentale, per garantire l’efficacia del back, up verificare che non contenga alcun tipo di errore. Un backup scorretto, infatti, potrebbe non riuscire a ripristinare i dati nel modo giusto. Ecco perché è fondamentale monitorare i back up e verificare periodicamente che tutto sia pronto per il ripristino in caso di necessità.

Gestione delle identità e degli accessi o Identity and Access Management (IAM)

Un sistema Identity and Access Management (IAM) è responsabile della definizione e della gestione delle identità degli utenti e delle relative autorizzazioni di accesso. L’IAM consente di controllare e gestire in modo sicuro chi può accedere a quali risorse e quando, garantendo che solo gli utenti autorizzati abbiano accesso ai dati e ai sistemi aziendali.

Un sistema IAM si basa su tre principi fondamentali:

- Identificazione – Verifica dell’identità di un utente, ad esempio tramite nome utente e password, autenticazione a due fattori o biometria.

- Autorizzazione – Definizione di quali risorse un utente può utilizzare e quali azioni può eseguire su di esse, basandosi sul suo ruolo e sulle sue autorizzazioni.

- Controllo accessi – Applicazione delle autorizzazioni definite, garantendo che solo gli utenti autorizzati possano accedere alle risorse consentite.

Componenti chiave di un sistema IAM:

- Autenticazione –Processo di verifica dell’identità di un utente.

- Autorizzazione – Processo di definizione delle autorizzazioni di un utente.

- Gestione degli accessi – Processo di applicazione delle autorizzazioni definite e di controllo dell’accesso alle risorse.

- Gestione delle identità – Processo di creazione, gestione e archiviazione delle identità degli utenti.

- Controllo degli accessi basato sui ruoli (Role-Based Access Control -RBAC) – Si tratta di un metodo per assegnare autorizzazioni agli utenti in base al loro ruolo all’interno dell’organizzazione.

- Controllo degli accessi basato sulle attribuzioni (Attribute-Based Access Control – ABAC) – Si tratta di un metodo più granulare per assegnare autorizzazioni agli utenti, in base a una serie di attributi, quali: l’indirizzo IP, il dispositivo utilizzato o l’ora del giorno.

Vantaggi dell’utilizzo di un sistema IAM:

- Migliore sicurezza – L’IAM riduce il rischio di accessi non autorizzati, violazioni dei dati e attacchi informatici.

- Conformità normativa – L’IAM aiuta le aziende a rispettare le normative sulla protezione dei dati, come il GDPR.

- Aumento della produttività – L’IAM consente agli utenti di accedere facilmente alle risorse di cui hanno bisogno per svolgere il proprio lavoro, senza dover richiedere autorizzazioni manuali.

- Migliore governance IT – L’IAM fornisce una visibilità centralizzata su chi ha accesso a quali risorse, facilitando la gestione e il controllo degli accessi.

Piano di risposta agli incidenti cyber

Il continuo aumento di minacce informatiche sempre più sofisticate implica un approccio completo e integrato alla sicurezza informatica. Pertanto, un piano di risposta agli incidenti informatici, ben strutturato, costituisce la migliore linea di difesa, predisponendolo in “tempo di pace” per essere pronti ad attuarlo in “tempo di guerra”.

Si tratta di un documento che fornisce istruzioni dettagliate ai team su come prepararsi, identificare, rispondere e riprendersi da un incidente cyber. Il Piano di risposta agli incidenti è particolarmente importante e costituisce uno dei requisiti NIS2 e DORA per le aziende interessate a questi quadri normativi.

Di seguito gli elementi che costituiscono un piano di risposta agli incidenti cyber che deve includere definizioni chiare di procedure e ruoli ben definiti per garantire una risposta efficace agli attacchi.

Procedure

Le procedure dovrebbero dettagliare passaggi specifici da seguire in caso di attacco, inclusi:

- Identificazione e rilevamento – Stabilire i metodi per identificare e rilevare rapidamente gli incidenti cyber, come sistemi di monitoraggio SIEM, log di sicurezza e segnalazioni degli utenti.

- Valutazione e contenimento – Definire le procedure per valutare la gravità dell’incidente, contenere i danni e impedire la diffusione del malware o di altre minacce.

- Comunicazione – Stabilire un piano di comunicazione chiaro per informare le parti interessate, come dipendenti, clienti, fornitori, organi di governo e autorità di regolamentazione, in modo tempestivo e trasparente.

- Eradicazione – Definire le procedure per eradicare la minaccia alla radice, come la rimozione di malware, la patch delle vulnerabilità di sistema e la modifica delle password compromesse.

- Ripristino – Stabilire un piano dettagliato per ripristinare i sistemi e i dati interessati dall’incidente, garantendo la continuità operativa e la minimizzazione dei tempi di inattività.

- Post-mortem – Condurre un’analisi approfondita dell’incidente per identificare le cause, trarre insegnamenti dalle azioni intraprese e migliorare il piano di risposta per prevenire incidenti simili in futuro.

Ruoli

I ruoli dovrebbero essere chiaramente assegnati a individui o team responsabili di attuare le procedure stabilite. Questi ruoli potrebbero includere:

- Squadra di risposta agli incidenti (Incident Response Team – IRT) – Creare una IRT dedicato e composta da individui con competenze specifiche in diverse aree, i.e. sicurezza informatica, IT forense, gestione delle crisi e comunicazione.

- Responsabile dell’IRT- Nominare un responsabile dell’IRT che si occuperà della gestione complessiva dell’incidente, in grado di prendere decisioni cruciali e coordinare le attività di tutte le parti coinvolte.

- Componenti dell’IRT – Assegnare ruoli e responsabilità specifici ai membri del IRT, garantendo che ciascuno abbia una chiara comprensione delle proprie aspettative e delle proprie responsabilità.

- Portavoce – Designare un portavoce responsabile di tutte le comunicazioni interne ed esterne relative all’incidente, garantendo messaggi coerenti e tempestivi.

- Consulenti esterni – Considerare, altresì, l’ingaggio di consulenti esterni con esperienza nella gestione di incidenti cyber complessi per fornire supporto aggiuntivo o competenze specialistiche.

Vantaggi di procedure chiare e ruoli ben definiti

- Risposta più rapida e coordinata – Procedure chiare e ruoli ben definiti garantiscono una risposta efficiente e coerente all’incidente, minimizzando i tempi di reazione e il potenziale caos.

- Migliore presa di decisioni –Una chiara definizione dei ruoli e delle responsabilità facilita una presa di decisioni più rapida e ponderata durante l’incidente.

- Comunicazione efficace – Un piano di comunicazione strutturato con un portavoce designato garantisce che tutte le parti interessate siano informate tempestivamente e correttamente sull’andamento dell’incidente.

- Maggiore responsabilizzazione – Assegnare ruoli chiari e responsabilità ben definite assicura che ogni individuo sia ritenuto responsabile delle proprie azioni durante l’incidente.

- Prevenzione di incidenti futuri – Un’analisi post-mortem approfondita condotta da membri IRT con ruoli chiaramente definiti aiuta a identificare le lacune nel piano di risposta e apportare i necessari miglioramenti per prevenire incidenti simili in futuro.

Comunicazione interna ed esterna efficace

La comunicazione interna ed esterna è cruciale in un piano di ripristino in caso di incidente cyber. Una comunicazione tempestiva, trasparente e onesta può aiutare a minimizzare i danni alla reputazione, mantenere la fiducia degli stakeholder e facilitare un recupero più rapido.

Comunicazione Interna – Si dovrebbe definire chi è responsabile di comunicare l’incidente a livello aziendale, includendo il personale chiave come il responsabile della sicurezza informatica, il team IT, i dirigenti e altri dipartimenti interessati. Inoltre, si dovrebbe stabilire canali di comunicazione efficaci per coordinare le attività di risposta e il ripristino delle operazioni.

Comunicazione Esterna – Si dovrebbe identificare il portavoce aziendale, oltre ai soggetti esterni che devono essere informati sull’incidente, quali: le autorità di regolamentazione, i fornitori di servizi di sicurezza, i partner commerciali e i clienti interessati. Inoltre, è necessario definire il contenuto e il timing delle comunicazioni esterne per garantire una gestione trasparente e coerente dell’incidente.

Ancora, è importante includere linee guida su come gestire la comunicazione con i media e il pubblico per proteggere la reputazione dell’organizzazione e fornire informazioni accurate e rassicuranti durante l’incidente cyber.

Recupero rapido e minimizzazione dei danni – Il disaster recovery, o recupero da disastro, è un elemento critico nella risposta agli attacchi cyber. Il suo obiettivo principale è di garantire il recupero rapido delle operazioni critiche e minimizzare i danni derivanti dall’attacco. Ecco alcuni passaggi chiave per il recupero rapido e la minimizzazione dei danni di un attacco cyber:

- Identificazione delle risorse critiche: Identificare e classificare le risorse e i sistemi critici per le operazioni aziendali.

- Backup e ripristino dei dati: Implementare regolarmente procedure di backup per assicurare che i dati cruciali siano disponibili per il ripristino in caso di attacco. Testare regolarmente i processi di ripristino per garantire che siano efficaci e rapidi.

- Isolamento e contenimento: Isolare e contenere l’attacco per evitare che si diffonda ulteriormente attraverso la rete aziendale. Questo potrebbe includere la disconnessione dei sistemi infetti dalla rete e la disattivazione degli account compromessi.

- Monitoraggio e analisi: Monitorare costantemente il sistema per rilevare ulteriori attività sospette e analizzare i dati per identificare la portata e l’impatto dell’attacco.

- Ripristino delle operazioni: Implementare procedure per il ripristino delle operazioni critiche il più rapidamente possibile. Questo potrebbe includere l’uso di sistemi di backup, il ripristino da snapshot di sistema o l’utilizzo di sistemi di continuità operativa.

- Valutazione post-incidente: Dopo il recupero, condurre un’analisi post-incidente per identificare le cause dell’attacco, valutare l’efficacia della risposta e identificare le aree di miglioramento per il futuro.

La cybersecurity: un investimento per il futuro delle aziende

La cybersecurity non deve essere considerata solo come una misura reattiva, ma come un processo continuo di miglioramento. Inoltre, in un mondo sempre più connesso, la cybersecurity non è più un’opzione, ma un’esigenza imprescindibile per le aziende di ogni dimensione. Essa non deve essere vista come un costo, bensì come un investimento fondamentale, considerando che una efficiente strategia di cybersecurity comporta vantaggi , quali:

- Protezione dei dati e delle informazioni – La cybersecurity aiuta a proteggere i dati sensibili dei clienti, i segreti aziendali e le informazioni proprietarie da accessi non autorizzati, furti o perdite accidentali.

- Aumento della fiducia dei clienti e dei partners – Le aziende che dimostrano di prendere sul serio la sicurezza informatica guadagnano la fiducia dei clienti, dei partner e degli investitori.

- Miglioramento della competitività sul mercato – In un mercato sempre più competitivo, le aziende con una solida reputazione in materia di sicurezza informatica possono attirare e fidelizzare clienti e partner che apprezzano la protezione dei loro dati ed aumentare il proprio vantaggio competitivo.

- Maggiore tranquillità e continuità operativa – Un incidente informatico può causare interruzioni del servizio e tempi di inattività, con conseguenti perdite finanziarie e danni alla reputazione. La cybersecurity aiuta a garantire la continuità operativa e a minimizzare l’impatto di potenziali incidenti.

- Conformità alle normative – Diverse leggi e normative, come il GDPR, richiedono alle aziende di implementare misure di sicurezza adeguate a proteggere i dati personali.

- Riduzione dei costi: Investire in prevenzione è sempre più economico che dover affrontare le conseguenze di un incidente informatico. La cybersecurity aiuta a ridurre i costi associati a violazioni dei dati, attacchi informatici e perdite di dati.

Conclusione

Investire in cybersecurity è una necessità per qualsiasi azienda che voglia prosperare nell’era digitale e proteggere il proprio futuro, , senza dimenticare che si tratta di un viaggio in divenire, ovvero, un percorso di continua conoscenza e di adattamento per fronteggiare un panorama di rischi in costante evoluzione. La cybersecurity è, altresì, una responsabilità condivisa. Tutti noi abbiamo un ruolo da svolgere per proteggere il nostro futuro digitale.

Pertanto, solo attraverso un impegno collettivo e un approccio proattivo si può costruire una cyber-resilienza solida e duratura – quale intersezione dell’implementazione dei principi di risk management, business continuity e cybersecurity – che permetta alle organizzazioni di navigare il panorama digitale con fiducia e cogliere le opportunità offerte dalle nuove tecnologie.