A seguito della sempre più capillare diffusione di dispositivi intelligenti l’esigenza di proteggere adeguatamente la componente OT al pari di quella IT è diventata cruciale.

Indice degli argomenti

L’evoluzione della sicurezza IT/OT nell’era della convergenza digitale

La crescente esposizione alle minacce informatiche, oramai dirette esplicitamente ai settori che fanno largo uso di tecnologie operative – come energia, trasporti e manifatturiero – rende imprescindibile un approccio integrato alla sicurezza.

In passato, i mondi IT (server, database, applicazioni, …) e OT (sistemi SCADA, PLC, DCS, …) erano logicamente e fisicamente separati. Le reti OT erano progettate con protocolli specifici e limitate interazioni con l’IT, spesso mediate dall’intervento umano.

Oggi, al contrario, si assiste ad una crescente convergenza tra le due dimensioni, spinta da esigenze economiche, benefici operativi e possibilità tecniche offerte dall’evoluzione infrastrutturale. Tale convergenza ha favorito l’integrazione dei sistemi OT con tool di gestione IT, dando vita a soluzioni all-in-one e smart industries basate su IoT e IIoT.

Il risultato è un aumento dell’efficienza operativa, l’ottimizzazione dei processi e l’abilitazione di nuove funzionalità basate su analisi in tempo reale. Ad esempio, i dati raccolti dai sensori OT vengono elaborati da sistemi IT per abilitare manutenzione predittiva, ridurre i consumi o anticipare guasti. Tuttavia, la crescente interconnessione tra sistemi IT e OT ha ampliato in modo significativo il rischio sistemico, attribuendo alla sicurezza informatica una valenza sempre più legata alla continuità operativa.

Un attacco a una singola componente può infatti propagarsi a catena, mettendo a rischio infrastrutture critiche anche su scala ampia. Emblematico in tal senso è il blocco degli aeroporti del luglio 2024, generato da un aggiornamento errato che ha mandato in tilt milioni di dispositivi: in Italia e all’estero, numerosi aeroporti sono stati costretti ad attivare procedure manuali per il check-in e il controllo bagagli, generando disservizi su larga scala e lasciando a terra oltre un milione di passeggeri.

Altro caso rilevante è quello di Marposs, azienda leader nella produzione di sistemi di misura industriali, colpita da un attacco ransomware nella notte tra il 25 e il 26 gennaio 2025. L’attacco ha cifrato i server aziendali, interrompendo le attività produttive e rendendo necessario il ricorso alla cassa integrazione per centinaia di dipendenti. Questi sono esempi di incidenti che, pur originando nel dominio IT, hanno avuto impatti diretti sulla continuità operativa. Ma non mancano casi specifici di attacchi diretti alla componente OT: si pensi, ad esempio, all’attacco Stuxnet (2010), che compromise il funzionamento di centrifughe industriali in Iran, o all’incidente avvenuto nella rete elettrica ucraina nel 2015, dove un malware progettato per ambienti SCADA causò un blackout che lasciò al buio centinaia di migliaia di persone.

Alla luce di questi eventi, è facile immaginare gli effetti devastanti di attacchi congiunti che colpiscano simultaneamente le componenti IT e OT, sfruttando le interdipendenze tra i due domini.

Questi episodi dimostrano con chiarezza come la cybersecurity non sia più una questione meramente normativa o di compliance, bensì un elemento strategico per garantire la resilienza e la continuità operativa delle organizzazioni.

Casi emblematici di attacchi alla sicurezza it/ot e impatti sistemici

Gli attacchi ai dispositivi OT – già sperimentati con successo da gruppi APT e attori statali – e le minacce congiunte contro ambienti ibridi IT/OT impongono la necessità di adottare approcci proattivi alla sicurezza, pienamente integrati nei processi di business e allineati agli obiettivi strategici dell’organizzazione.

Non a caso, l’ultimo aggiornamento del framework NIST 2.0, rilasciato dal National Institute of Standards and Technology (NIST) degli Stati Uniti — ente federale di riferimento a livello mondiale per lo sviluppo di standard e linee guida in ambito tecnologico e scientifico, inclusa la sicurezza informatica — ha esplicitato il ruolo strategico della governance, rafforzando l’attenzione sui concetti di risk management e resilienza delle infrastrutture. Il nuovo framework, pubblicato a febbraio 2024, è stato affiancato dalla revisione della Special Publication NIST SP 800-61 Revision 3, rilasciata ad aprile 2025, intitolata Incident Response Recommendations and Considerations for Cybersecurity Risk Management.

In questa revisione viene enfatizzata l’importanza della fase di preparation all’interno del ciclo di gestione degli incidenti di sicurezza, a testimonianza di un cambiamento culturale necessario: la sicurezza non può più essere demandata alla sola reazione, ma deve essere incorporata fin dalle fasi di progettazione, gestione operativa e governance aziendale.

Il framework normativo per la sicurezza IT/OT e governance strategica

In questo contesto si colloca l’idea progettuale di IoT Vigilance, sviluppata all’interno di una partnership tra Infoteam, Project Innovation e il Politecnico di Milano.

Al progetto partecipano anche altri attori strategici, tra cui Nindo S.r.l., per lo sviluppo di soluzioni di intelligenza artificiale e machine learning, LWT3 Srl, per l’integrazione di sistemi OT e digital twin, e Sea Sky Technologies, specializzata in security per dispositivi embedded.

Il progetto è co-finanziato dal Piano Nazionale di Ripresa e Resilienza (PNRR), Missione 4, Componente 2, Investimento 1.5, in attuazione di quanto disposto dall’Hub Fondazione “VITALITY Ecosistema di Innovazione, Digitalizzazione e Sostenibilità per l’Economia Diffusa nell’Italia Centrale” con l’Università degli Studi dell’Aquila nella sua qualità di Spoke.

L’obiettivo di IoT Vigilance è quello di fungere da apripista per la realizzazione di soluzioni future sempre più integrate (o integrabili) e accessibili, sia sotto il profilo tecnologico che operativo.

L’integrazione con strumenti di Asset Management consente infatti di semplificare l’adozione di tecniche di Vulnerability Assessment e Penetration Testing (VA/PT), offrendo allo stesso tempo funzionalità avanzate per la tracciabilità, il monitoraggio e la gestione delle azioni di remediation. Tali caratteristiche risultano pienamente allineate anche con quanto previsto dal Framework Nazionale per la Cybersecurity e la Data Protection, che promuove un approccio alla sicurezza basato sulla gestione continua del rischio e sulla capacità di risposta tempestiva agli incidenti. In questo scenario, l’approvazione e il monitoraggio delle azioni correttive o implementative assumono un ruolo centrale, in linea con la crescente attenzione del legislatore: dal recepimento della direttiva NIS2 (D.lgs. 138/2024), alla Determina ACN n. 164179, fino all’imminente adozione del Cyber Resilience Act europeo.

Tali normative attribuiscono responsabilità dirette agli organi direttivi delle organizzazioni, imponendo un coinvolgimento attivo nella governance e nel presidio delle infrastrutture digitali.

IoT Vigilance: approccio integrato alla sicurezza IT/OT

Alla base del progetto IoT Vigilance vi è il principio che il presidio della sicurezza – inteso come capacità di mantenere un controllo continuo, consapevole e documentato sull’intero ecosistema digitale – debba essere nativamente integrato in una piattaforma di Governance e Compliance Management.

Da questo fondamento nasce la decisione progettuale di sviluppare una soluzione che unisca sinergicamente le funzionalità di Asset Management e Vulnerability Assessment, trasformando il presidio della sicurezza in un processo costante, e non in un’attività sporadica o reattiva. Nel contesto ibrido IT/OT, la gestione degli asset va ben oltre il semplice inventario hardware: si configura come un ciclo continuo che comprende la scoperta, l’identificazione, la classificazione, il monitoraggio e la manutenzione di tutti i componenti presenti nell’infrastruttura aziendale – inclusi software, flussi operativi, dispositivi connessi, interfacce e dipendenze critiche. Questo approccio consente di mantenere una visibilità completa sul sistema e di intervenire in modo tempestivo e mirato in caso di vulnerabilità o anomalie.

Lo sviluppo si trova attualmente in fase prototipale, in coerenza con il livello di maturità tecnologica previsto come obiettivo del progetto: TRL 3 (Proof of Concept, che corrisponde alla dimostrazione sperimentale delle funzionalità di base in un ambiente controllato).

La soluzione prevede l’integrazione tra un OT-BOX – motore operativo dedicato all’esecuzione di attività di scanning e simulazione di attacchi in ambienti OT – e un modulo di Vulnerability Management, che funge da ponte verso la dashboard di Asset Management integrata nella suite di Governance e Compliance www.inrima.it.

Questa architettura consente di correlare direttamente gli asset con le attività di analisi delle vulnerabilità, permettendo l’identificazione puntuale delle azioni di remediation, con uno storico tracciabile e auditabile. Inoltre, potrebbe abilitare l’integrazione con tecniche di intelligenza artificiale e machine learning, che consentirebbero di affinare l’elaborazione dei risultati e supportare l’individuazione automatica delle azioni di intervento più appropriate.

Funzionalità operative per la gestione della sicurezza IT/OT

All’atto pratico, la finalizzazione e l’ulteriore sviluppo della soluzione ipotizzata consentirebbero di abilitare le seguenti funzionalità operative:

- Aggiornamento continuo – grazie a integrazioni capaci di scansionare costantemente la rete, identificando e inventariando tutti i dispositivi connessi, sia IT (server, workstation, dispositivi di rete) che OT (PLC, RTU, sensori, sistemi SCADA, HMI);

- Classificazione dettagliata – categorizzazione degli asset per tipologia, produttore, modello, ubicazione e, soprattutto, per livello di criticità operativa. Ad esempio, un PLC che controlla una valvola di sicurezza in un impianto chimico ha un peso ben diverso rispetto a una stampante da ufficio;

- Mappatura delle relazioni – comprensione delle interconnessioni tra asset IT e OT e degli effetti a cascata che potrebbero derivare dalla compromissione di uno di essi;

- Tracciamento delle modifiche – monitoraggio continuo delle configurazioni e degli aggiornamenti apportati agli asset nel tempo.

A queste funzionalità si aggiungono importanti benefici sinergici, di valore strategico per la sicurezza e la gestione del rischio:

- Test completi e accurati – la piattaforma di penetration testing può operare su un inventario aggiornato e completo di tutti gli asset IT e OT, eliminando il rischio di blind spot e assicurando la copertura dell’intero perimetro digitale;

- Contestualizzazione del rischio – grazie alle informazioni fornite dal sistema di asset management, è possibile associare a ciascun asset un livello di criticità, consentendo così alla piattaforma di testing di prioritizzare le verifiche sui sistemi più sensibili e di valutare le vulnerabilità in base al loro impatto reale su business e operatività;

- Test mirati e sicuri – la disponibilità di dati tecnici specifici (es. tipo di dispositivo, firmware, versione del sistema operativo) consente di selezionare moduli di test adatti e non invasivi, riducendo al minimo i rischi di interruzione dei servizi, specialmente nei contesti OT;

- Remediation accelerata e mirata – nel momento in cui viene rilevata una vulnerabilità, il sistema di asset management fornisce immediatamente il contesto operativo (ubicazione dell’asset, funzioni, responsabile di riferimento), consentendo interventi più rapidi, efficaci e prioritizzati sugli asset più critici;

- Conformità e audit semplificati – l’integrazione facilita la dimostrazione della conformità alle normative vigenti, grazie alla disponibilità di registri completi degli asset e dei test di sicurezza eseguiti, tracciati e documentabili.

Architettura OT-BOX per il testing avanzato della sicurezza IT/OT

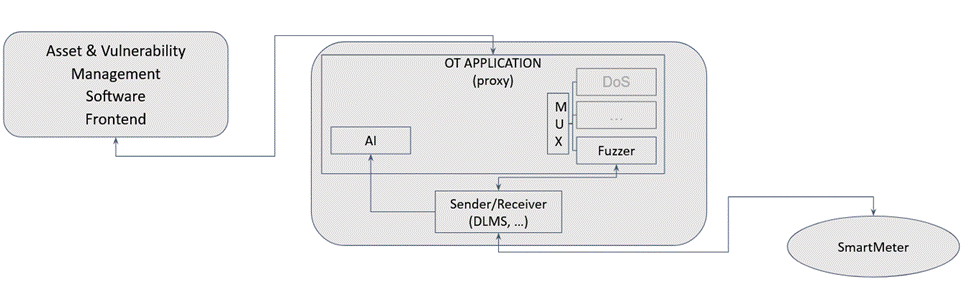

L’OT-BOX rappresenta il cuore operativo dell’architettura di sicurezza e testing, progettato per agire come proxy intelligente verso i dispositivi OT target. Al suo interno è integrata una piattaforma modulare e avanzata, in grado di orchestrare, eseguire e monitorare campagne di attacco controllato, tra cui tecniche come il fuzzing e il Denial of Service (DoS), con l’obiettivo di valutare la resilienza e la robustezza dei sistemi.

Nella fase prototipale, è stato scelto come target uno smart meter virtuale, ovvero il gemello digitale di un contatore intelligente per l’ambiente OT, implementato tramite simulatori capaci di replicare fedelmente i sistemi fisici e le relative interfacce operative. Questa configurazione ha permesso di ricreare un ambiente realistico ma sicuro, ideale per valutare la capacità dei sistemi OT di resistere a potenziali attacchi informatici e per abilitare future attività di formazione del personale nella gestione e risposta agli incidenti. In tale contesto, il fuzzing è stato adottato come tecnica di attacco rappresentativa, finalizzata a testare la risposta del dispositivo simulato a input anomali o imprevisti, con l’obiettivo di identificare vulnerabilità latenti o comportamenti anomali del sistema.

Ai fini della comunicazione, è l’OT-BOX a esporre un’interfaccia REST, sviluppata in Python utilizzando la libreria FastAPI, che consente di ricevere richieste provenienti dal modulo di Vulnerability Management. L’interfaccia è progettata per accettare input strutturati contenenti la descrizione della campagna di attacco da eseguire, includendo informazioni quali:

- Tipologia di attacco (es. fuzzing, DoS, ecc.);

- Parametri dell’attacco (intensità, durata, intervalli, pattern di test);

- Target specifico (es. ID dello smart meter o gruppo di dispositivi);

- Finestra temporale (orari di avvio e fine della campagna);

- Modalità di monitoraggio e logging richieste.

Implementazione tecnica della sicurezza IT/OT tramite OT-BOX

Questa interfaccia REST facilita l’automazione e la scalabilità del sistema, rendendo l’OT-BOX facilmente integrabile all’interno di soluzioni di orchestrazione più ampie.

Una volta ricevuta la richiesta tramite API, il componente applicativo interno dell’OT-BOX, denominato OT Application (proxy), si occupa dell’elaborazione e della distribuzione delle informazioni ai moduli funzionali interni. A supporto di questa logica è presente un componente MUX (multiplexer), incaricato di indirizzare le chiamate verso il modulo di attacco appropriato in base alla tipologia specificata.

Metodologia continua per la sicurezza IT/OT nelle infrastrutture critiche

L’adozione di una piattaforma centralizzata di Testing, potenziata dall’integrazione con un software di Asset Management, è un passo fondamentale verso una postura di sicurezza più robusta per le infrastrutture IT/OT. Non si tratta di una soluzione “set-and-forget”, ma di uno strumento potente che, combinato con l’expertise umana e l’utilizzo dell’AI, permette un ciclo continuo di:

- Scoperta: Identificazione proattiva delle vulnerabilità, basata su un inventario completo e aggiornato degli asset.

- Analisi: Valutazione del rischio e prioritizzazione, contestualizzata dalla criticità degli asset.

- Rimedio: Implementazione delle contromisure di sicurezza.

- Verifica: Riaccreditamento della sicurezza attraverso nuovi test.

In un’era in cui gli attacchi informatici diventano sempre più sofisticati e le conseguenze di una violazione IT/OT possono essere catastrofiche, investire in soluzioni di penetration testing automatizzato integrate con una gestione degli asset efficace è una necessità strategica per garantire la resilienza e la sicurezza delle nostre infrastrutture critiche.