Negli ultimi dieci anni la Corea del Nord ha progressivamente trasformato la propria attività cibernetica da strumento di intelligence e sabotaggio a leva economico-finanziaria su scala globale.

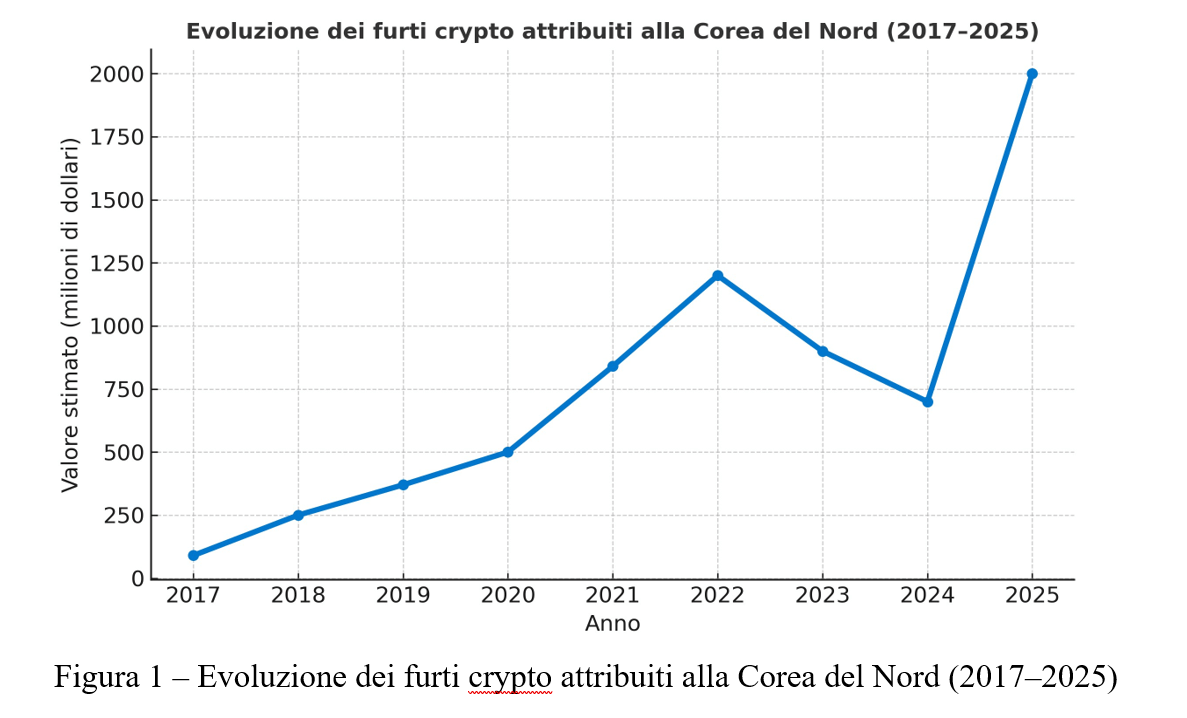

A partire dal 2017, le Nazioni Unite e diversi report di intelligence occidentali hanno stimato in oltre sei miliardi di dollari i proventi ottenuti da operazioni di cyber-hacking e furti di criptovalute, con un’accelerazione vertiginosa tra il 2022 e il 2025.

Indice degli argomenti

Dall’hacking al capitale digitale: la svolta economica di Pyongyang

Il 2025 segna, in tal senso, una svolta storica: più di due miliardi di dollari sottratti in soli nove mesi, con l’attacco all’exchange Bybit di febbraio che da solo rappresenta circa 1,46 miliardi di perdite (figura 1). Tale cifra, unita alla velocità e complessità del riciclaggio, impone una riflessione più ampia sull’evoluzione del crimine informatico statuale e sulle implicazioni per la sicurezza internazionale.

L’attacco a Bybit: pianificazione militare e rapidità operativa

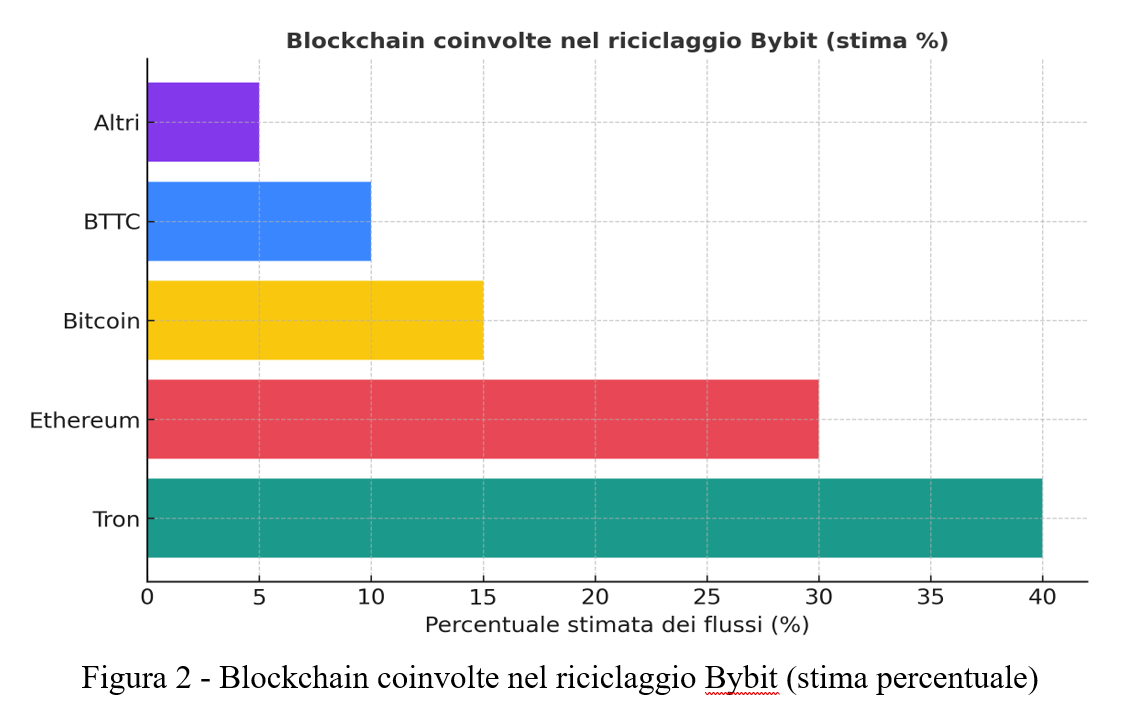

L’attacco a Bybit rappresenta un vero e proprio unicum nella storia del settore (figura 2). Non solo per l’ammontare senza precedenti, ma per la natura sistemica dell’operazione. L’analisi delle tracce “on-chain” evidenzia una pianificazione di tipo militare: compromissione coordinata di wallet caldi, sfruttamento simultaneo di vulnerabilità API[1] e una sequenza di trasferimenti mirata a disarticolare qualsiasi tentativo di tracciamento. La differenza rispetto alle campagne precedenti è duplice: rapidità e complessità. In passato i fondi rubati restavano dormienti per settimane; nell’attacco Bybit i flussi sono stati movimentati in poche ore, in risposta alla crescente pressione investigativa e all’uso di piattaforme di tracciamento pubblico come quelle fornite da Elliptic[2] e Chainalysis[3]. Questa reattività operativa rivela una maturazione del cyber-ecosistema nordcoreano, che agisce ormai come un attore finanziario sofisticato.

Le nuove tecniche di offuscamento: token sintetici, refund e routing cross-chain

Una delle innovazioni tecniche più significative emerse nel 2025 riguarda la creazione e l’utilizzo di token sintetici – asset privi di valore economico intrinseco usati come ponte temporaneo nei flussi di riciclaggio. Gli aggressori hanno generato migliaia di token fittizi su blockchain secondarie, abbinandoli in pool di liquidità a stablecoin come $USDT.

Gli USDT rubati venivano convertiti più volte attraverso questi intermediari, creando catene di transazioni praticamente invisibili ai motori di analisi tradizionali, che spesso filtrano tali token come “spam”. Parallelamente, il gruppo ha sfruttato il meccanismo dei rimborsi su transazioni cross-chain fallite, indicando manualmente indirizzi di refund nuovi, mai correlati ai wallet di origine. Questa tecnica ha permesso di interrompere la linearità delle catene di tracciamento, generando percorsi pseudo-random che rendono estremamente complessa la ricostruzione forense.

Il paradigma del “riciclaggio come servizio”: industrializzazione del cybercrime statuale

L’analisi comportamentale delle transazioni suggerisce la presenza di più gruppi operativi distinti, ciascuno incaricato di una fase specifica del processo di pulizia dei fondi. Questo modello, definito “laundering-as-a-service”, rappresenta la naturale evoluzione della cooperazione criminale nel cyberspazio, che si concretizza con lo sviluppo di team dedicati alla creazione di token, e di altri dedicati al “bridging multi-chain”[4]. Servizi come Wasabi Wallet, Cryptomixer, Jambler e Coinomize sono stati utilizzati in combinazione proprio per massimizzare l’entropia dei flussi.

L’operazione ha coinvolto simultaneamente le reti Bitcoin, Ethereum, BTTC e Tron, con un routing deliberato su blockchain a bassa visibilità analitica. In prospettiva strategica, ciò evidenzia che l’apparato criminale informatico statuale nordcoreano è ormai pienamente sviluppato, industrializzato e sostenuto da un’infrastruttura economica parallela.

Implicazioni di intelligence e di sicurezza internazionale

Diverse agenzie di intelligence interessate e le stesse Nazioni Unite concordano nel ritenere che i fondi derivanti dai furti crypto costituiscano una delle principali fonti di finanziamento dei programmi missilistici e nucleari della Governo diPyongyang. Il cyberspazio, com’è noto, è diventato la più efficace infrastruttura di aggiramento delle sanzioni economiche internazionali, e ciò consente che i proventi di ogni genere possano essere convertiti progressivamente in valute fiat[5] attraverso piattaforme decentralizzate o entità compiacenti in aree a regolamentazione debole.

Da un punto di vista geopolitico, ciò si configura come una forma di “cyber-sovranità economica”, in cui lo Stato sfrutta la tecnologia per autogenerare liquidità, riducendo la dipendenza da circuiti bancari tradizionali. Le implicazioni per la sicurezza internazionale sono evidenti: la capacità di un regime isolato di sostenere autonomamente programmi di armamento strategico attraverso il cyberspazio rappresenta una minaccia sistemica, non solo economica ma militare.

Le sfide per la governance e la regolamentazione internazionale

Le strutture normative globali, anche dopo l’adozione del pacchetto europeo MiCA[6] e delle linee guida del GAFI[7], restano inadeguate ad affrontare le minacce cross-chain. Gli strumenti AML/CFT[8] sono concepiti per operatori centralizzati, mentre la DeFi[9] e i protocolli decentralizzati sfuggono alla giurisdizione tradizionale. Serve una cooperazione multilivello che coinvolga Stati, organizzazioni sovranazionali, piattaforme di scambio e provider di analytics. Tre direttrici appaiono prioritarie:

- la creazione di una rete globale di alert e blacklisting unificato;

- la definizione di standard tecnici condivisi per la tracciabilità cross-ledger;

- la predisposizione di task force permanenti di intelligence finanziaria digitale, coordinate a livello ONU o G7.

Senza tali strumenti, il rischio è che il cyberspazio rimanga un’area di impunità economica.

Verso una dottrina di contrasto al cyber-finanziamento statale

Il caso Bybit non è un incidente isolato ma un laboratorio di nuove strategie ibride. La Corea del Nord ha dimostrato di poter integrare capacità offensive cibernetiche, tecniche di anonimizzazione decentralizzate e infrastrutture economiche globali. Il paradigma emergente è quello del “cyber-finanziamento statale”, dove la tecnologia blockchain diventa un moltiplicatore di potenza geopolitica.

Contrastare tale fenomeno richiede una dottrina che unisca competenze cyber, intelligence finanziaria e diplomazia digitale. Le democrazie devono sviluppare un approccio integrato basato su deterrenza, trasparenza e cooperazione, consapevoli che la prossima frontiera dei conflitti globali non sarà solo nei cieli o nelle reti, ma nei ledger distribuiti che ne costituiscono la nuova infrastruttura economica invisibile.

Intelligence ibrida e strumenti di contrasto multilivello

L’evoluzione del riciclaggio cibernetico, così come osservata nel caso Bybit, non è più riconducibile alla sfera del cybercrime tradizionale, ma rappresenta una forma ibrida di warfare finanziario condotta da attori statuali attraverso strumenti tecnologici decentralizzati. Contrastarla richiede un salto qualitativo nella postura intelligence e nella cooperazione inter-agenzia, superando i paradigmi tradizionali della criminalità economica. Le principali direttrici operative di intelligence possono essere articolate come segue:

- Intelligence tecnica e SIGINT digitale cross-chain. L’analisi dei flussi di criptovaluta non può più basarsi unicamente su tracciamenti “on-chain” lineari. Occorre sviluppare capacità SIGINT adattate alle reti blockchain, in grado di correlare eventi di rete (indirizzi IP, fingerprint di nodi, metadati di bridge, log DNS e API calls) con le transazioni digitali. Ciò implica la creazione di piattaforme di “Crypto-SIGINT” integrate con data lake e motori di analisi predittiva basati su intelligenza artificiale, capaci di:

- ricostruire topologie multi-chain;rilevare comportamenti anomali nei pattern di bridging o nella creazione di token;

- correlare wallet a infrastrutture di comando e controllo (C2) o a server operativi.

Un’analisi SIGINT evoluta può individuare la firma tecnica dei gruppi statali (come Lazarus Group, APT38 o BlueNoroff), che tendono a riprodurre schemi operativi e strumenti condivisi nel tempo.

- HUMINT e Cyber HUMINT mirata. Parallelamente alla componente tecnica, la Human Intelligence (HUMINT) resta essenziale per penetrare le reti di riciclaggio e le infrastrutture collaterali (exchange informali, operatori OTC, sviluppatori di smart contract). Operazioni di Virtual Human Intelligence (VHUMINT) possono essere orientate verso:

- infiltrazione di canali Telegram, Discord o dark web dove avvengono scambi di strumenti per il “laundering-as-a-service”;reclutamento di insider o informatori tecnici nei nodi di Finanza Decentralizzata (DeFi);

Questa componente richiede cooperazione fra reparti di counterintelligence, financial intelligence e cyber operations, in un modello di intelligence ibrida integrata.

- OSINT strutturata e analisi comportamentale on-chain. L’Open Source Intelligence (OSINT) rimane una risorsa cruciale, purché gestita con metodologie data-driven. L’uso di tecniche di Entity Resolution e Behavioral Chain Analysis consente di identificare wallet correlati, movimenti speculari o “impronte di gruppo” ricorrenti nei flussi criminali. L’OSINT blockchain moderna deve operare su tre livelli:

- Layer di tracciamento (eventi on-chain e metadati).Layer semantico (identificazione di correlazioni tra contratti, token e sviluppatori).

- Layer comportamentale (analisi temporale e dinamica dei movimenti).

Il passaggio da OSINT passiva a OSINT predittiva, alimentata da algoritmi di machine learning, consente di anticipare la creazione di infrastrutture fraudolente prima del loro impiego operativo.

- FININT e collaborazione con le FIU (Financial Intelligence Unit). La Financial Intelligence (FININT) resta il cuore della lotta al cyber-finanziamento statale. Le FIU nazionali devono evolversi in Crypto-FIU: strutture capaci di gestire grandi volumi di dati transazionali derivanti da blockchain, di interfacciarsi in tempo reale con provider di analytics e di cooperare con le agenzie di intelligence. Azioni prioritarie:

- obblighi di real-time alert per transazioni sospette sopra determinate soglie;creazione di database condivisi di indirizzi associati a entità sanzionate o a gruppi APT;accordi bilaterali per la condivisione di segnali finanziari con intelligence partner.

- Una rete FIU-Intelligence coordinata a livello UE/ONU potrebbe funzionare come Financial Early Warning System contro le operazioni di riciclaggio statuale.

- Intelligence strategica e diplomazia preventiva. Sul piano macro, il contrasto al cyber-finanziamento statale richiede un’infrastruttura di intelligence strategica e diplomazia digitale. La Corea del Nord, come altri attori sanzionati, sfrutta le criptovalute per finanziare la propria autonomia strategica. Solo un’azione concertata — che unisca pressione diplomatica, azione economica mirata e cooperazione tecnica — può ridurre l’efficacia di tali meccanismi. A tal proposito, occorrerebbe:

- istituire un Osservatorio internazionale sul cyber-finanziamento sotto egida ONU;promuovere accordi di intelligence sharing tra i principali provider di blockchain analytics;

- definire un quadro normativo transnazionale che equipari il riciclaggio crypto di origine statuale a una forma di aggressione ibrida.

L’insieme di queste misure deve confluire in una dottrina di contrasto al cyber-finanziamento statale, basata su cinque pilastri operativi:

- Detection anticipata (AI + SIGINT).

- Attribution intelligence (identificazione dei gruppi APT e delle loro infrastrutture).

- Interdizione operativa (blocchi preventivi, sequestri digitali, interdizione dei bridge).

- Disruption diplomatica (azioni multilaterali e sanzioni mirate).

- Resilienza sistemica (formazione, auditing continuo, standard di sicurezza obbligatori per exchange e piattaforme DeFi).

Il futuro del cyber-finanziamento statale

L’episodio Bybit non rappresenta un’anomalia, ma un modello operativo destinato a replicarsi. La Corea del Nord, pioniera di una forma embrionale di crypto-warfare economica, dimostra come l’intelligence finanziaria e tecnologica debba fondersi in un’unica architettura strategica. Solo un approccio di intelligence integrata, proattiva e multilivello potrà contenere la minaccia crescente del cyber-finanziamento statale, preservando l’equilibrio economico e la sicurezza internazionale nel nuovo dominio digitale.

Note

[1] Un’API (Application Programming Interface, interfaccia di programmazione delle applicazioni) è un insieme di regole e protocolli che permettono a diversi software, servizi e applicazioni di comunicare e scambiare dati e funzionalità. Le API semplificano l’integrazione di software esistenti, permettendo di sfruttare codice e servizi già disponibili anziché doverli ricreare da zero.

[2] Elliptic è una società britannica di analisi blockchain con sede a Londra, con uffici a New York e Singapore. La società è stata co-fondata da Adam Joyce, Tom Robinson e James Smith nel 2013. È la prima azienda a sviluppare strumenti antiriciclaggio e di conformità alle sanzioni basati sull’analisi blockchain

[3] Chainalysis è un’azienda statunitense che fornisce software e dati per l’analisi delle transazioni blockchain, specializzata in analisi on-chain. Offre servizi a enti governativi, exchange di criptovalute, istituzioni finanziarie e aziende di cybersecurity per aiutarli a monitorare i flussi di criptovalute, valutare i rischi, rispettare le normative e identificare attività illecite.

[4] I bridge multichain sono come qualsiasi protocollo software tradizionale, che utilizza smart contracts per facilitare il trasferimento di asset o la comunicazione tra più catene a blocchi. Si possono anche immaginare i bridge multichain come una rete di reti blockchain interconnesse che ottimizzano I protocolli di comunicazione.

[5] La moneta fiat è una valuta nazionale non ancorata al prezzo di una materia prima come oro o argento. Il valore di una moneta fiat è legato in larga parte alla fiducia nei confronti dell’autorità che la emette, di norma uno Stato o una banca centrale.

[6] Il pacchetto europeo MiCA (Markets in Crypto-Assets) è un insieme di norme dell’Unione Europea, approvato nel 2023 ed entrato gradualmente in vigore nel 2024, per regolamentare le cripto-attività e i fornitori di servizi correlati all’interno del mercato UE. Il suo scopo è creare un quadro giuridico armonizzato che promuova l’innovazione e la competitività nel settore, garantendo al contempo la stabilità finanziaria, la protezione degli investitori e dei consumatori da rischi e abusi.

[7] Le linee guida del GAFI sono raccomandazioni, standard e guide tecniche, emesse dal Gruppo di Azione Finanziaria Internazionale (GAFI/FATF), per aiutare i Paesi e il settore privato a contrastare il riciclaggio di denaro, il finanziamento del terrorismo e della proliferazione delle armi di distruzione di massa. Il loro obiettivo è definire un quadro completo e coerente di misure per prevenire le attività finanziarie illecite, aggiornandosi costantemente per affrontare le nuove sfide, come le tecnologie digitali e le nuove forme di finanziamento.

[8] Gli strumenti AML/CFT includono software di screening della clientela, sistemi di automazione per l’acquisizione dati (come riconoscimento biometrico e OCR), advanced analytics e big data per il monitoraggio delle transazioni, e specifiche normative europee come il Verification of Payee (VoP) per la verifica dei bonifici. L’obiettivo di questi strumenti è contrastare il riciclaggio di denaro e il finanziamento del terrorismo, rendendo i processi più rapidi ed efficienti per le istituzioni finanziarie.

[9] La DeFi finanza decentralizzata – è l’organizzazione di servizi, simili a quelli bancari, su infrastrutture senza intermediari onnipotenti. Opera su blockchain e punta a offrire servizi meno centralizzati di quelli del sistema finanziario classico.

[10] Il mixer di monete è una funzione speciale che consente di mescolare monete con altri utenti per la privacy e l’anonimato.

[11] Un pool di liquidità è una pila digitale di criptovaluta bloccata in uno smart contract e consente di creare liquidità per transazioni più rapide.