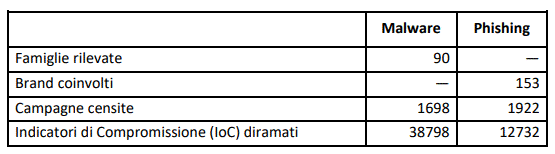

C’è un modo semplice per capire se un fenomeno cyber sta diventando “sistemico”: quando smette di parlare solo agli addetti ai lavori e comincia a colpire i gesti quotidiani di cittadini e dipendenti pubblici. Il Report CERT-AgID 2025 racconta proprio questo passaggio. Nel corso dell’anno il CERT-AgID ha censito 3.620 campagne malevole e ha condiviso con la propria constituency 51.530 Indicatori di Compromissione (IoC), cioè tracce utili per riconoscere e bloccare gli attacchi.

Non è solo una questione di quantità. È la qualità delle esche a fare la differenza: brand pubblici o “di interesse pubblico”, canali ritenuti affidabili come la PEC, tecniche di ingegneria sociale che chiedono all’utente di fare un passo in più (e quindi bypassano controlli automatici). E, sullo sfondo, l’elemento che nel 2025 diventa strutturale: l’uso dell’intelligenza artificiale come moltiplicatore della credibilità e della scalabilità delle campagne, e perfino come leva estorsiva nelle dinamiche ransomware.

Indice degli argomenti

Il 2025 del “phishing PagoPA”: quando il servizio pubblico diventa esca di massa

Nel 2025 compare per la prima volta su larga scala un filone molto specifico: il phishing a tema PagoPA. L’esca è tanto semplice quanto efficace: false e-mail che sollecitano il pagamento di presunte sanzioni stradali, rimandando a pagine contraffatte costruite per raccogliere dati personali e dati di pagamento. Le prime evidenze arrivano a fine marzo, poi l’intensificazione da maggio: in totale 328 campagne censite nel corso dell’anno (circa 9% del totale).

Qui il punto “PA” non è soltanto tecnico. È reputazionale e di fiducia: quando un attaccante usa un marchio pubblico o un servizio abilitante, sfrutta un capitale costruito con anni di digitalizzazione. E più la comunicazione fraudolenta somiglia a un flusso reale (pagamenti, avvisi, scadenze), più aumenta la probabilità che la vittima “normalizzi” l’azione: cliccare, inserire dati, concludere.

PEC: il paradosso del canale fidato (e per questo sfruttato)

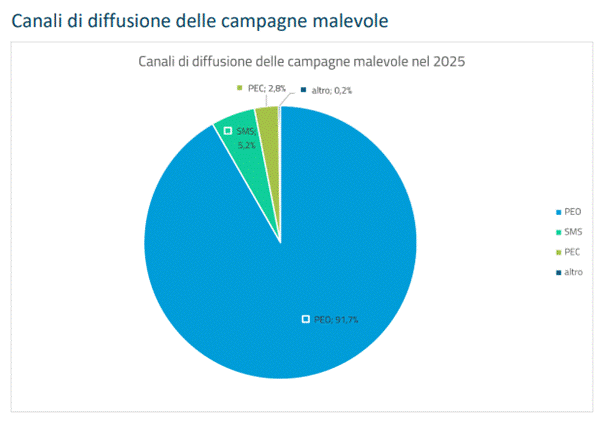

Il secondo trend è destinato a far discutere chi lavora nella PA: cresce in modo marcato lo sfruttamento della Posta Elettronica Certificata come vettore di campagne malevole. Il report parla di un abuso “quasi raddoppiato” rispetto al 2024 e quantifica in +80% circa l’incremento, con 103 eventi nel 2025.

A rendere la PEC appetibile non è una magia tecnica, ma una dinamica psicologica: è un canale che molti utenti associano a comunicazioni “ufficiali”, quindi degne di apertura e attenzione. In più, il report evidenzia che vengono sfruttate soprattutto caselle legittime compromesse (quindi mittenti “buoni” che all’improvviso si trasformano in distributori di truffe o malware), anche se non mancano indirizzi creati ad hoc e poi dismessi dopo segnalazione.

Per una PA questo è un campanello d’allarme pratico: la sicurezza del canale non è un attributo “di default”. Va governata con igiene delle credenziali, MFA dove possibile, controllo delle anomalie di accesso, e soprattutto con procedure interne che aiutino a distinguere autenticità del canale da autenticità del contenuto.

Smishing: meno messaggi, più infezioni (e Android cresce)

Terzo segnale: lo smishing (attacchi via SMS) cala complessivamente rispetto al 2024 (circa -23%), ma cresce l’incidenza delle campagne SMS orientate a distribuire malware.

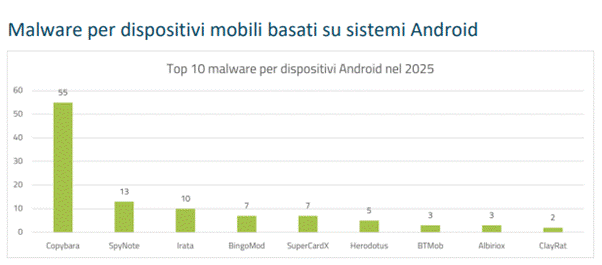

In parallelo, aumentano le campagne rivolte ai dispositivi Android (circa +55%), con infezioni spesso innescate proprio da smishing che spinge al download di file o app malevole.

Tradotto in termini divulgativi: meno “truffe rumorose” a tappeto, più tentativi mirati a portarsi a casa qualcosa di concreto (accessi, token, controllo del dispositivo). E questo è un problema anche per le organizzazioni: lo smartphone è ormai un’estensione del posto di lavoro, tra autenticazioni, app, OTP, comunicazioni.

ClickFix: quando l’attaccante ti chiede di “fare tu” il lavoro sporco

C’è poi una tecnica che nel 2025 diventa mainstream perché sposta il punto debole dove fa più male: l’interazione umana. Il CERT-AgID segnala un incremento di campagne basate su ClickFix (circa 70 nel 2025).

In sostanza, l’utente viene indotto spesso tramite un finto CAPTCHA o istruzioni operative, a eseguire manualmente comandi sul proprio sistema, avviando download ed esecuzione di codice malevolo. Il vantaggio per l’attaccante è evidente: se l’utente “collabora”, molti controlli automatici (che intercettano allegati o link noti) diventano meno efficaci.

Per la PA, qui la parola chiave è “progettazione del lavoro”: ridurre privilegi, limitare l’esecuzione di script dove non serve, hardening sugli endpoint, EDR con regole sui comandi anomali. Ma serve anche formazione diversa dal solito. Non “non cliccare”: piuttosto “non eseguire istruzioni operative ricevute via mail o web se non validate”.

Il fattore AI: più credibilità, più scala. E una nuova estorsione nei ransomware

Qui entra il tema che il report mette nero su bianco e che nel 2025 smette di essere un’ipotesi futuribile: la progressiva integrazione dell’intelligenza artificiale nell’ecosistema criminale, sia come abilitatore operativo sia come leva estorsiva.

Il primo elemento è “ransomware + AI” come minaccia estorsiva aggiuntiva: in alcuni contesti, l’IA viene richiamata come possibile destinazione di riutilizzo dei dati sottratti, introducendo una pressione ulteriore sulle vittime: non solo “pubblichiamo i dati”, ma “potremmo usarli per addestrare modelli”. È un cambio di linguaggio e di paura: il dato non è più solo esposto, è “riusabile” in modo industriale.

Il secondo elemento è ancora più quotidiano: l’IA viene usata in modo pragmatico per creare campagne di phishing e smishing con messaggi linguisticamente corretti, contestualizzati, adattati al pubblico. Questo riduce l’efficacia di un vecchio riflesso difensivo (“si vede che è una truffa perché è scritto male”) e rende più semplice variare template e agganciarsi ai temi di attualità. In breve: più credibilità e più scalabilità.

C’è poi un terzo punto, molto “PA”: l’attenzione verso questi scenari è riflessa anche dalle attività di analisi rivolte alle amministrazioni, con pubblicazioni del CERT-AgID dedicate ai profili di rischio connessi all’adozione di soluzioni di IA nei sistemi pubblici, evidenziando la necessità di un approccio preventivo.

Qui si incrociano due traiettorie che spesso vengono raccontate separatamente:

- da un lato la PA che adotta AI per efficienza e servizi;

- dall’altro il cybercrime che usa AI per attaccare meglio.

Il report suggerisce che nel 2025 queste due curve si sovrappongono. E quindi la domanda non è “se” usare AI, ma “come” farlo senza aprire varchi: governance dei dati, sicurezza dei fornitori, controlli sugli accessi, logging, gestione degli output, e, soprattutto, consapevolezza che il perimetro non è più solo rete/server: è anche testo, identità, processo.

È un dato importante perché sposta il fuoco mediatico: non c’è solo il ransomware “che blocca tutto”. C’è un lavoro più silenzioso di sottrazione di credenziali, cookie, token e documenti, che alimenta frodi, accessi abusivi e compromissioni successive.

La parte sull’esposizione di dati rende questa dinamica molto concreta: il CERT-AgID ha rilevato 89 compromissioni legate alla diffusione illecita di database, che includevano oltre 500.000 indirizzi e-mail riferibili a enti pubblici e, in più di tre quarti dei casi, anche password trafugate.

Sono numeri che parlano da soli: se le credenziali circolano, prima o poi qualcuno proverà a riutilizzarle. E quando l’accesso è “legittimo” (perché basato su username/password veri), difendersi è più difficile.

Cosa dovrebbe portarsi a casa una PA

Il Report CERT-AgID 2025 descrive un attacco che si “mimetizza” nei flussi ordinari: pagamenti, comunicazioni, protocolli, messaggistica. E aggiunge una variabile nuova: l’AI che rende le truffe più credibili e industrializzabili, e che viene persino evocata come minaccia estorsiva sui dati rubati.

Per una PA, la risposta non può essere solo comprare un prodotto in più. Serve lavorare su tre piani molto concreti:

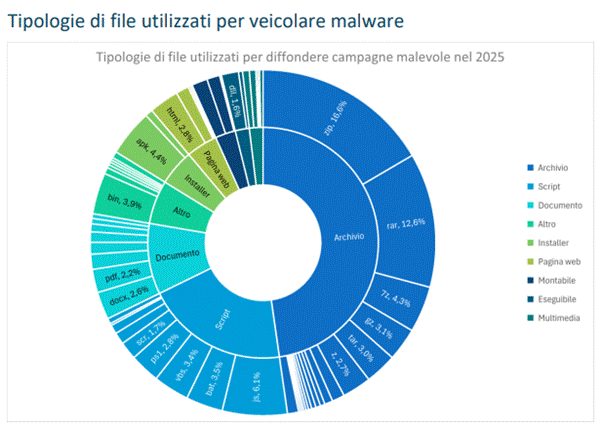

- Difendere i canali “fidati” (PEC inclusa), perché la fiducia è il bersaglio. Attenzione in particolare ai files compressi, per il 50% veicoli di attacchi.

- Rendere gli endpoint meno “eseguibili”: ClickFix insegna che basta un’azione manuale per far saltare molte barriere.

- Gestire credenziali e leak come perimetro primario: infostealer e database esposti trasformano password e account in un’autostrada per l’attaccante.

In altre parole: nel 2025 la cybersicurezza della PA non è solo “protezione infrastrutturale”. È protezione della relazione digitale: tra ente e cittadino, tra uffici e fornitori, tra identità e servizi. Ed è qui che, volenti o nolenti, entra anche l’intelligenza artificiale: perché cambia la forma degli attacchi e obbliga a ripensare la prevenzione, prima ancora della risposta.